CHAINSWAP - 翻车

一种新型的攻击方式越来越受欢迎。

随着对DeFi跨链需求的增长,连接它们的桥梁本身也变成了攻击目标。

ChainSwap被攻击,而且不是第一次了。这是本月发生的第二起事故,由Alameda支持的 "所有智能链的跨链中心 "丢失用户的资金。

先是80万美元,现在是440万美元。

ChainSwap团队需要增加$ASAP(尽快)安全性。

攻击者地址: 0xed5066780de29d00dfb54581a707ef6f52d8113

在以太坊网络上,每个要被桥接的代币都有自己的代理工厂合约。攻击者能够利用该合约,直接向不同的地址铸造代币,然后再把它们重新汇集到最初发送交易的钱包中。

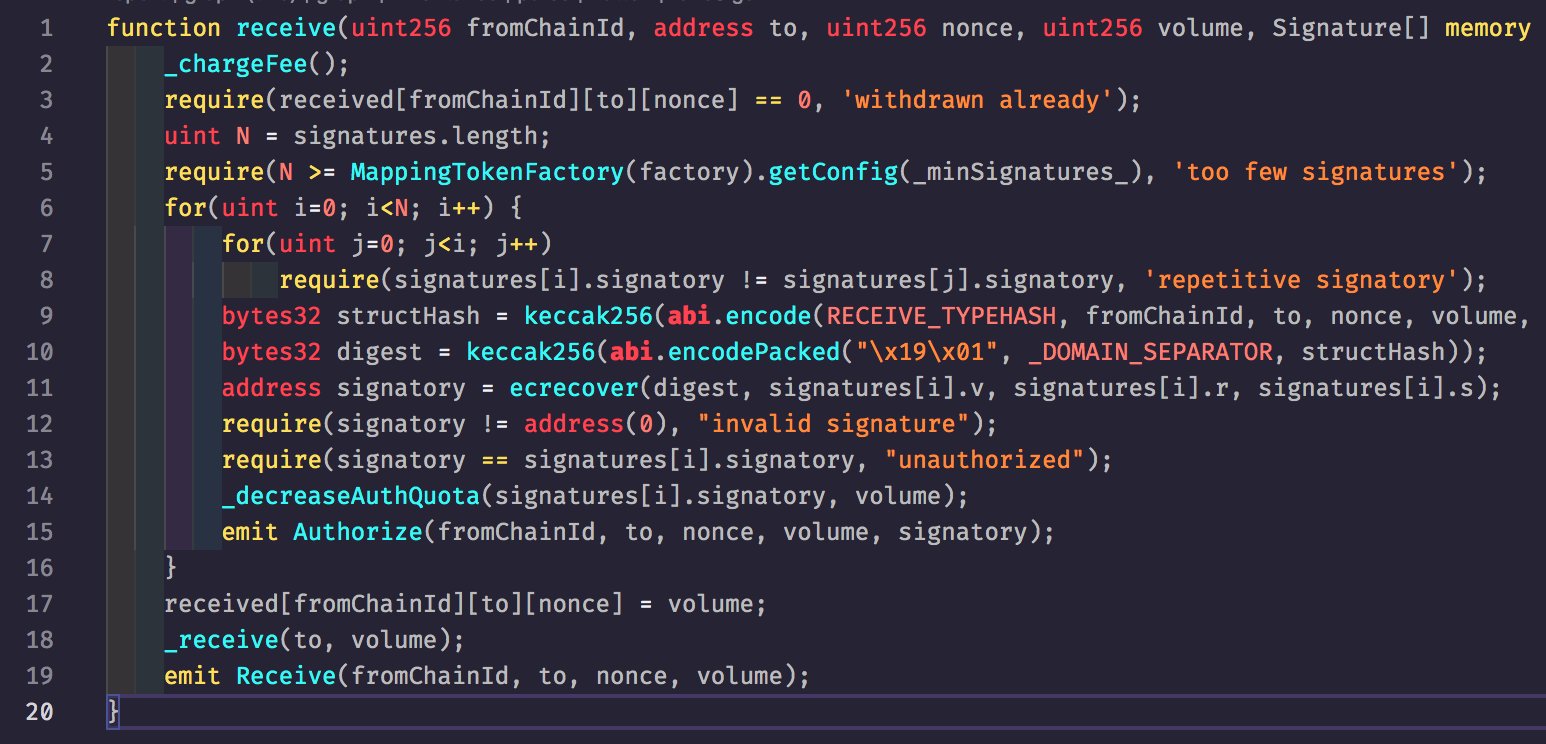

调用工厂(铸币)合约的receive函数

每笔交易使用一个新的地址作为签名来躲避马虎的权限检查系统

支付0.005 ETH chargeFee

将参数设置为所需的地址,该地址接收铸造的代币

重复x次

来源:@cmichelio

在BSC上,根据ChainSwap的事后分析,该漏洞总共针对20个代币。

以NFT平台WilderWorld为例,这是40笔重复交易中的一次,每次都铸造50万个WILD代币。

这2000万个WILD随后被以大约650个WBNB的价格,刚刚超过20万美元,在PancakeSwap出售,在这个过程中有效地耗尽了WILD/WBNB池的资金。

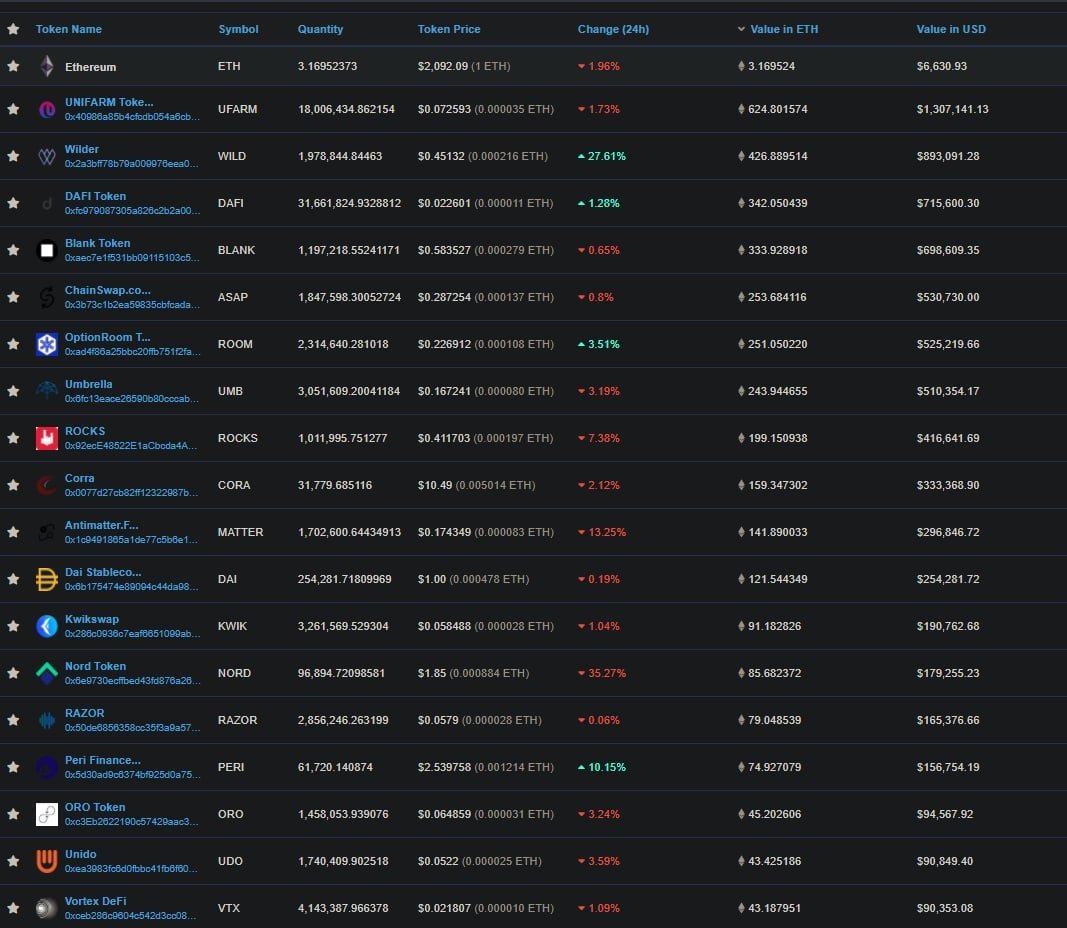

当黑客攻击结束的时候,他们的钱包里已经装满了各种代币,总价值约为440万美元。

证据出现在攻击者的以太坊钱包中,以一长串0.005ETH交易的形式出现,每一笔都是通过Chainswap桥接的新造代币的证据。

最后几笔交易显示,攻击者通过1inch兑现了一些从BSC桥接的ETH--一系列5笔交易,共计456个ETH,在撰写本文时约为935,000美元。

如果桥不是目标,那么它就是这种新式跨链攻击的逃生路线的一部分。

BSC、Solana、Polygon的活跃度都在增加,随着流动性的增加,漏洞会显现出来。这不会是我们最后一次看到这种类型的黑客。

我们并没有报道最初的漏洞。有这么多的选择,我们需要制定一些标准。如果是低于一百万美元的损失,那么一定有什么东西能引起我们的兴趣才会报道。

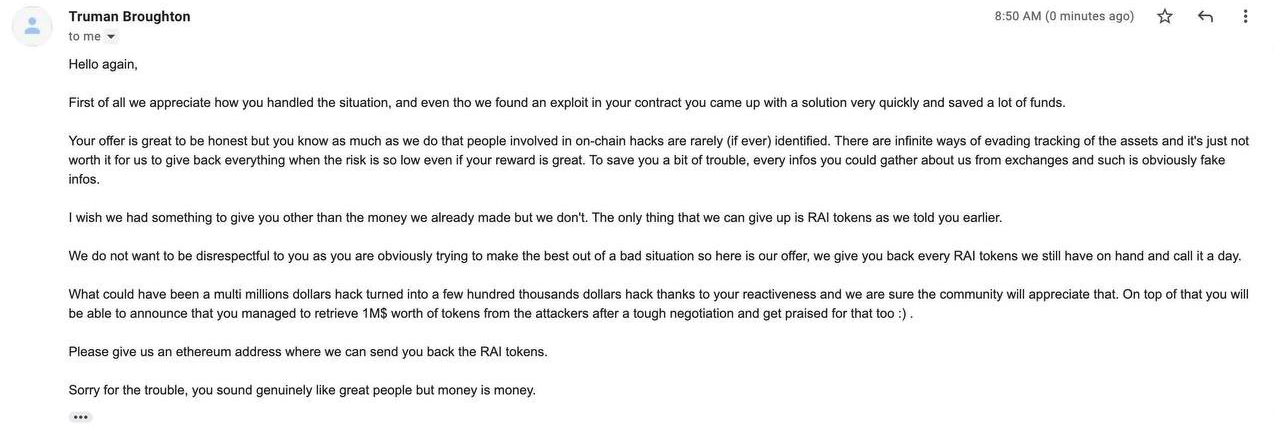

然而,当我们回顾第一次事后调查时,我们发现这封电子邮件,我们认为你可能会感兴趣。

一封奇怪的信件,ChainSwap团队声称是来自他们的攻击者。

还是ChainSwap的"好人"只是把它寄给自己?大家可以自由猜测...

我们不禁要问......为什么黑客最初要用来自Tornado的钱给钱包充值,然后把他的赏金换成USDT这样的中心化稳定币?

这让他很容易被Tether冻结资金,而且他也没有试图掩盖自己的行踪。

这是ChainSwap内部人士试图证明一个观点,还是有 "假KYC账户 "的电子邮件发件人回来索取更多?

为什么这笔钱仍然没有被洗掉?

ChainSwap已经为受攻击影响的人安排了全面的赔偿计划,但他们平台的声誉是无法弥补的。

一条链的强弱取决于它最薄弱的环节......下一个断裂的会是谁?

REKT作为匿名作者的公共平台,我们对REKT上托管的观点或内容不承担任何责任。

捐赠 (ETH / ERC20): 0x3C5c2F4bCeC51a36494682f91Dbc6cA7c63B514C

声明:

REKT对我们网站上发布的或与我们的服务相关的任何内容不承担任何责任,无论是由我们网站的匿名作者,还是由 REKT发布或引起的。虽然我们为匿名作者的行为和发文设置规则,我们不控制也不对匿名作者在我们的网站或服务上发布、传输或分享的内容负责,也不对您在我们的网站或服务上可能遇到的任何冒犯性、不适当、淫秽、非法或其他令人反感的内容负责。REKT不对我们网站或服务的任何用户的线上或线下行为负责。

您可能也喜欢...

ZKasino - Rekt

庄家永远是赢家,ZKasino在这个周末卷走了3300万美元。

对冲金融 - Rekt

两头押注不是一个好策略。对冲金融在 Arbitrum 和以太坊平台上遭受了4470万美元的闪电贷攻击。

Grand Base - REKT

小偷在夜间会利用房屋开放日之机,洗劫BASE生态里大门敞开的 RWA 协议。由于部署者钱包私钥泄露,Grand Base 遭受了 200 万美元的损失。