Curve Finance - REKT

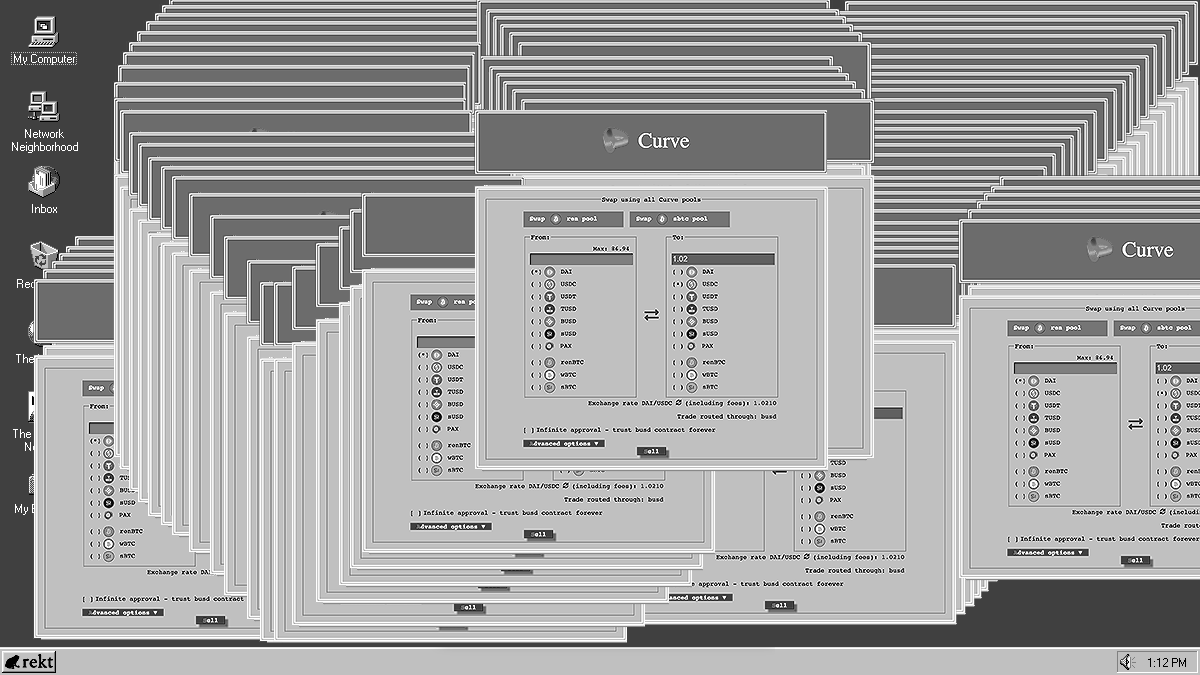

El front-end de Curve Finance, curve.fi, fue víctima ayer de un secuestro de DNS, en el que se pedía a los usuarios que aprobaran un contrato malicioso.

Aproximadamente se robaron $575k de los usuarios que aprobaron, y las ganancias se enviaron a CEXs y Tornado Cash. Parece que las sanciones de la OFAC no asustan a los que ya están infringiendo la ley…

El exploit no estaba activo en curve.exchange, la UI alternativa del proyecto, a la que el equipo dirigió a los usuarios mientras se solucionaba el incidente. El sitio duplicado por el hacker fue retirado rápidamente, aunque algunos nameservers aún deben ser actualizados.

Este episodio, y otros similares, sirven para recordar que web3 sigue funcionando con web2.

Cuando incluso la columna vertebral de DeFi depende de la infraestructura heredada...

...¿hasta qué punto podemos afirmar que estamos descentralizados?

Al igual que en otros casos de secuestro de DNS, la identificación de la causa exacta recae en el proveedor de servicios, y debemos confiar en su relato de los hechos, sin poder corroborarlo on-chain.

Hasta ahora, iwantmyname aún no ha comentado qué fue exactamente lo que llevó al secuestro, pero Curve cree que el nameserver subyacente fue comprometido, en lugar de una “vulnerabilidad a nivel de cuenta”.

El Founder y CEO de Curve, Michael Egorov, confirmó las sospechas de su equipo a rekt.news:

Bueno por ahora puedo decir que el registrador DNS iwantmyname tuvo sus nameservers comprometidos

No hubo hackeo de cuentas

Cambiaron el nameserver

Además de un buen puñado de dinero hackeado congelado por los servicios centralizados

¿Que podemos hacer mejor?.. para ser honestos, deberíamos intentar alejarnos de cosas de la web2 como los DNS, eso sería lo mejor.

Más detalles aquí.

Todos los usuarios de Curve que hayan interactuado con la plataforma deben revocar inmediatamente las aprobaciones del contrato malicioso:

0x9eb5f8e83359bb5013f3d8eee60bdce5654e8881. Dirección del atacante: 0x50f9202e0f1c1577822bd67193960b213cd2f331

Los fondos robados (340 ETH, o ~$575k, en total) han sido depositados en los CEXs FixedFloat (292 ETH de los cuales 112 ETH han sido congelados), Binance (20 ETH) y en Tornado Cash (27,7 ETH)

En la actualidad, para la gran mayoría de los usuarios, DeFi sólo es tan seguro como los interfaces centrally-hosted con los que interactúan.

A medida que los contratos battle-tested que aseguran el back-end de los protocolos establecidos se vuelven gradualmente más robustos, los exploiters apuntan cada vez más al front-end. Este vector aprovecha la confianza de los usuarios en los contratos del proyecto y pasa por alto la seguridad detrás de la UI.

Sin una descentralización real en cada paso, seguiremos viendo approval-harvesting attacks, como los que han afectado a los usuarios de BadgerDAO, Mad Meerkat Finance y, más recientemente, la _Namecheap breach_ que afectó las front ends de cuatro protocolos DeFi.

A pesar de todos los esfuerzos centrados en la seguridad de los_smart contracts_, las auditorías y la descentralización de los poderes de gobernanza, la reputación de un proyecto puede quedar destrozada por culpa de una corporación web2.

Aparte de la supervisión de cualquier cambio en el sitio, los protocolos DeFi (y, lo que es más importante, los usuarios) están atrapados en la confianza de la infraestructura de seguridad, y los miembros del personal, de otra empresa.

El siguiente paso lógico es que los protocolos alojen sus Dapps a través de IPFS y ENS, cortando la dependencia de los proveedores de DNS de web2.

La gran mayoría de los usuarios no están interesados en tratar directamente con smart contracts; la seguridad del front-end no debería ser tratada como una idea de último momento.

¿Cuánto tiempo más dependerá web3 de web2?

REKT sirve como plataforma pública para autores anónimos, nos deslindamos de la responsabilidad por las opiniones y contenidos alojados en REKT.

dona (ETH / ERC20): 0x3C5c2F4bCeC51a36494682f91Dbc6cA7c63B514C

aviso legal:

REKT no es responsable ni culpable de ninguna manera por cualquier Contenido publicado en nuestro Sitio Web o en conexión con nuestros Servicios, sin importar si fueron publicados o causados por Autores ANÓN de nuestro Sitio Web, o por REKT. Aunque determinamos reglas para la conducta y publicaciones de los Autores ANÓN, no controlamos y no somos responsables por cualquier contenido ofensivo, inapropiado, obsceno, ilegal o de cualquier forma objetable, que se pudiera encontrar en nuestro Sitio Web o Servicios. REKT no es responsable por la conducta, en línea o fuera de línea, de cualquier usuario de nuestro Sitio Web o Servicios.

te podría gustar...

ABRACADABRA - REKT

Ayer, un poco de magia negra on-chain llevó a que dos de los calderos de Abracadabra comenzaran a gotear. $6.5 millones perdidos y MIM perdiendo su magia... ¿Qué artes oscuras se necesitan para un peg completo?

KANNAGI FINANCE - REKT

Kannagi Finance, un agregador de rendimiento en zkSync, hizo rugpull el sábado, reduciendo TVL de $2.1M a $0.17. Los auditores pueden haber destacado 'aspectos centralizados', pero, ¿quién lee la letra pequeña en esta industria?

DEFI LABS - REKT

Ayer, DeFiLabs estafó $1.6M de sus usuarios en BSC a través de una función de puerta trasera en su contrato de staking. Proyectos aleatorios estafando en BSC no son algo nuevo. El casino de shitcoins reclama otra serie de víctimas.