EraLend - REKT

Uno más agregado a la lista.

Ayer, EraLend, una plataforma de préstamos en zkSync Era, perdió $3.4 millones debido al rampante error de reentrancia de solo lectura que está afectando a los protocolos en toda la criptoesfera.

La alarma fue activada y las pérdidas se acumularon. Syncswap se apresuró a tranquilizar a sus usuarios diciendo que no estaban en riesgo, aunque recomendaban retirar los tokens LP de EraLend como precaución. Al final, solo los depósitos de USDC en EraLend se vieron afectados.

Esta es la segunda entrada en el tablero de líderes proveniente de zkSync, después del rugpull de $1.8 millones de Merlin DEX en abril.

Con la temporada de hackeos en aumento, ¿dónde será el próximo golpe?

Crédito: Spreekaway, Peckshield

La reentrancia de solo lectura no es algo nuevo, con el ataque del viernes pasado a Conic Finance siendo el último de una larga lista de proyectos afectados por este problema.

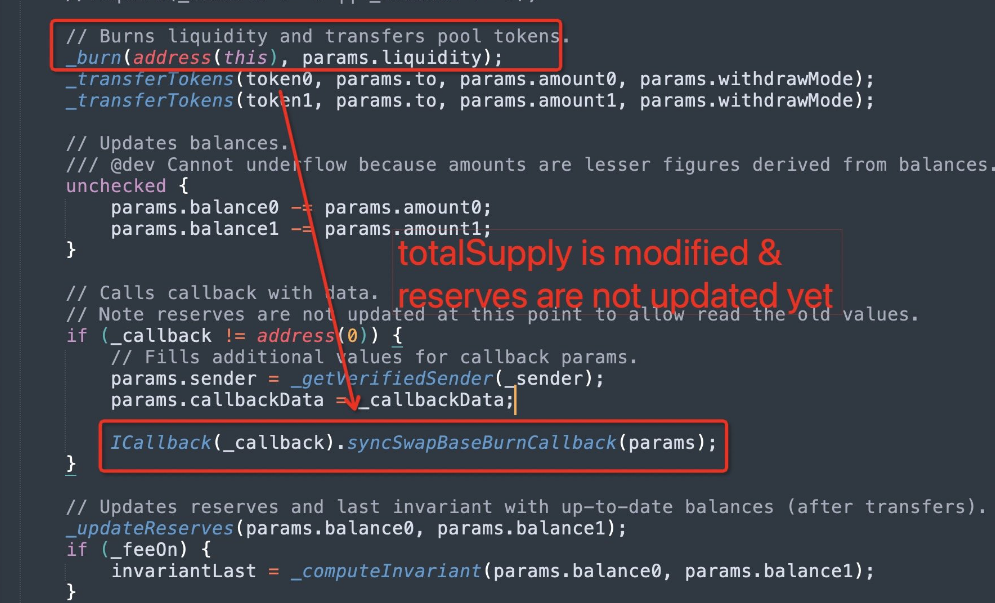

En el caso de EraLend, el atacante pudo explotar la vulnerabilidad a través de un callback al quemar tokens LP.

en los tokens LP de syncswap, uno puede quemar, luego hacer un callback antes de que se llame a update_reserves. Así, el oráculo usa un valor de reservas incorrecto para calcular el precio, lo que resulta en un precio de oráculo inflado.

El código con errores fue reciclado de SyncSwap, pero implementado incorrectamente. Sorprendentemente, el código incluso contenía el comentario que señalaba la rutina potencialmente arriesgada, que aparentemente fue ignorada:

Nota: las reservas no se actualizan en este punto para permitir leer los valores antiguos.

Pero los comentarios no son una protección efectiva contra la reentrancia.

Dirección del explotador: 0xf1D076c9Be4533086f967e14EE6aFf204D5ECE7a

Txs de ataque de ejemplo: 0x7ac4da1e…, 0x99efebac…

De los $3.4 millones perdidos en EraLend, Hacken estima que las ganancias del atacante fueron de alrededor de $2.66 millones y rastreó fondos a direcciones en ETH, ARB y OP.

BlockSec tuiteó una advertencia a otros proyectos que podrían estar usando el mismo código:

¡Alerta! Todos los proyectos que dependen del siguiente código de Syncswap deben estar alerta.

Pero dada la prevalencia de este tipo de ataque en los últimos meses, ¿por qué todos los devs aún no han revisado dos (o tres) veces hasta ahora?

Peckshield, que auditó a EraLend (entonces Nexon Finance) en marzo, lavó sus manos de responsabilidad. La auditoría aparentemente "asume un oráculo de precios confiable", simplificando su trabajo simplemente ignorando una de las partes más complicadas y explotables de muchos protocolos DeFi.

Como señaló Matthias Egli de ChainSecurity en EthCC la semana pasada, las pérdidas por esta serie de hacks son mucho menores que las pérdidas potenciales de protocolos mucho más grandes que habían sido vulnerables antes de que el vector fuera descubierto el año pasado.

Pero ese aspecto positivo probablemente no marca mucha diferencia para los usuarios de EraLend.

¿Cuánto tiempo pasará hasta que este error vuelva a golpear?

REKT sirve como plataforma pública para autores anónimos, nos deslindamos de la responsabilidad por las opiniones y contenidos alojados en REKT.

dona (ETH / ERC20): 0x3C5c2F4bCeC51a36494682f91Dbc6cA7c63B514C

aviso legal:

REKT no es responsable ni culpable de ninguna manera por cualquier Contenido publicado en nuestro Sitio Web o en conexión con nuestros Servicios, sin importar si fueron publicados o causados por Autores ANÓN de nuestro Sitio Web, o por REKT. Aunque determinamos reglas para la conducta y publicaciones de los Autores ANÓN, no controlamos y no somos responsables por cualquier contenido ofensivo, inapropiado, obsceno, ilegal o de cualquier forma objetable, que se pudiera encontrar en nuestro Sitio Web o Servicios. REKT no es responsable por la conducta, en línea o fuera de línea, de cualquier usuario de nuestro Sitio Web o Servicios.

te podría gustar...

KANNAGI FINANCE - REKT

Kannagi Finance, un agregador de rendimiento en zkSync, hizo rugpull el sábado, reduciendo TVL de $2.1M a $0.17. Los auditores pueden haber destacado 'aspectos centralizados', pero, ¿quién lee la letra pequeña en esta industria?

Merlin DEX - REKT

$1,8M desaparecieron en un puff de humo cuando Merlin hizo el clásico truco de magia DeFi. El DEX nativo de zksync habia completado su auditoria por Certik. ¿Cómo es posible que se haya dado luz verde a un protocolo tan fácil de manipular? ¿O la culpa es también de los usuarios?

Pike Finance - Rekt

Pike Finance nada en aguas turbulentas, una vulnerabilidad de almacenamiento hace que los hackers consigan más de 1,9 millones de dólares en múltiples ataques.