Safemoon - REKT

No fue tan safe después de todo.

Ayer, Safemoon perdió $8,9M 'LP bloqueado' gracias a un bug introducido en la última update del proyecto.

El ataque, que drenó el pool de SFM/BNB, fue anunciado por el proyecto y su CEO, John Karony, con los replies deshabilitados en ambos tuits.

Unas horas después del ataque, el hacker envió un mensaje a la dirección Safemoon: Deployer, afirmando ser el operador del bot MEV dispuesto a devolver los fondos:

Oye, relájate, accidentalmente lanzamos un frontrun contra ti, nos gustaría devolver el fondo, crea un canal de comunicación seguro, hablemos

Sin embargo, la actividad pasada en la chain sugiere que, después de todo, no son white knights…

Incluso si el equipo ha esquivado una bala esta vez…

…¿se puede confiar en ellos después de un error tan básico?

Crédito: Peckshield, MoonMark

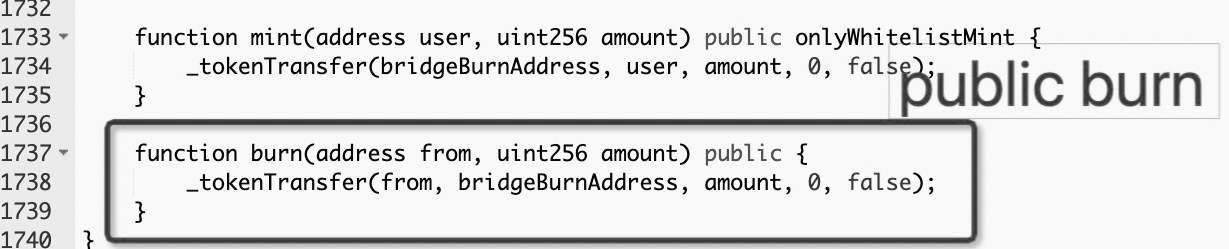

Poco más de seis horas antes del ataque, la Safemoon: deployer address actualizó el contrato de token a una nueva implementación. Al hacerlo, el equipo introdujo una vulnerabilidad que condujo a un exploit asombrosamente simple.

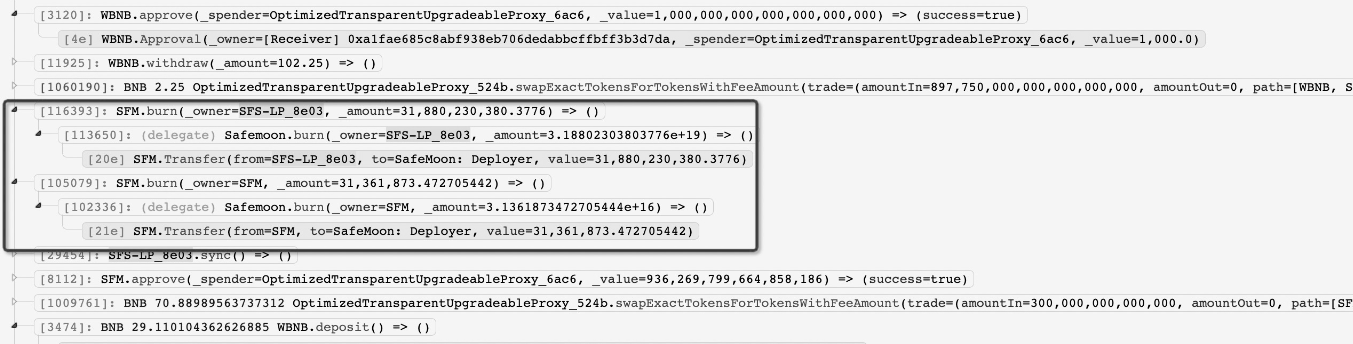

El nuevo código dejó que la función burn() se pueda llamar públicamente, lo que permite que cualquiera pueda hacer burn de tokens SFM desde cualquier dirección.

Esto permitió al atacante hacer burn con grandes cantidades de SFM dentro del pool de liquidez de SFM: BNB, inflando enormemente el precio de los tokens de SFM en el pool.

Luego, al vender tokens SFM (previamente adquiridos) en el pool sesgado, el atacante pudo drenar de la liquidez de BNB, por un profit de 28k BNB, o $8.9M.

Exploit tx: 0x48e52a12…

Dirección del exploiter: 0x286e09932b8d096cba3423d12965042736b8f850

El hacker afirma haber hecho frontrun y se ha puesto en contacto con Safemoon para negociar la devolución de los fondos, la mayoría de los cuales se han transferido desde entonces a 0x237D, donde permanecen en el momento de escribir este artículo.

Desde su launch hace dos años, Safemoon ha estado plagado de escándalos.

Inicialmente etiquetados como un esquema de pump y dump, los shillfluencers de Safemoon fueron luego abofeteados con una demanda colectiva, antes de que Coffeezilla publicara una serie de investigaciones detalladas sobre lo que sucedía detrás de escena.

Safemoon, el favorito de tiktok investors durante el pico del hype de BSC en el Spring de 2021, afirmó que era un-ruggable debido a la liquidez bloqueada, que se recargaba con cada transferencia de tokens. Sin embargo, los fees de transferencia también fueron criticados como ponzinomics, ya que se desincentivó a los bagholders a vender.

En la cima de shitcoin szn, escribimos:

las shitcoins no muestran señales de detenerse

Los mercados se han enfriado significativamente desde entonces, y parece difícilmente creíble que algunos de estos proyectos hayan logrado sobrevivir hasta ahora…

Dado que la vulnerabilidad fue introducida por la dirección del deployer del proyecto, Peckshield (quizás de manera caritativa, o quizás a través de Hanlon's Razor) sugirió que las claves privadas de pueden haberse filtrado o comprometido.

Independientemente de si los fondos están en manos de un black hat hacker o de un whitehat MEV frontrunner, la falta de confianza en Safemoon por parte de la comunidad criptográfica en general sugiere que es poco probable que estén a salvo, incluso con el team…

Ya sea un intento fallido de rug o pura incompetencia, este episodio no es un buen aspecto para un proyecto que nunca fue muy apreciado.

A pesar de toda la mala prensa, los soldados que quedan en el SFM Army parecen seguir creyendo, o padecen el síndrome de Estocolmo.

Tal vez si no se han desanimado por ahora, nunca lo estarán.

E incluso si esto resulta ser un escape afortunado para Safemoon, errores como este no presagian nada bueno para el futuro del proyecto.

¿Cuánto tiempo más podrá durar Safemoon?

REKT sirve como plataforma pública para autores anónimos, nos deslindamos de la responsabilidad por las opiniones y contenidos alojados en REKT.

dona (ETH / ERC20): 0x3C5c2F4bCeC51a36494682f91Dbc6cA7c63B514C

aviso legal:

REKT no es responsable ni culpable de ninguna manera por cualquier Contenido publicado en nuestro Sitio Web o en conexión con nuestros Servicios, sin importar si fueron publicados o causados por Autores ANÓN de nuestro Sitio Web, o por REKT. Aunque determinamos reglas para la conducta y publicaciones de los Autores ANÓN, no controlamos y no somos responsables por cualquier contenido ofensivo, inapropiado, obsceno, ilegal o de cualquier forma objetable, que se pudiera encontrar en nuestro Sitio Web o Servicios. REKT no es responsable por la conducta, en línea o fuera de línea, de cualquier usuario de nuestro Sitio Web o Servicios.

te podría gustar...

DEFI LABS - REKT

Ayer, DeFiLabs estafó $1.6M de sus usuarios en BSC a través de una función de puerta trasera en su contrato de staking. Proyectos aleatorios estafando en BSC no son algo nuevo. El casino de shitcoins reclama otra serie de víctimas.

Level Finance - REKT

Level Finance fue rekt. $1.1M en recompensas por referidos fueron robados de la plataforma de perps basada en BSC. El ataque se intentó inicialmente hace más de una semana, pero parece que nadie se dio cuenta. ¿Podría una advertencia haber salvado a Level?

BNB Bridge - REKT

Más de $500M robados en el bridge de BNB. Si una chain puede detenerse y ponerse en marcha en un momento, ¿puede considerarse realmente descentralizada? Otra hazaña de un bridge, otra entrada en el leaderboard...