MonoX - REKT

rekt par leur propre token.

Plus de 31 millions de dollars ont été volés, sur deux blockchains, via une manipulation du prix du token natif du projet, MONO.

MonoX, qui a été lancé le mois dernier sur Polygon et Ethereum, est un DEX basé sur des pools de liquidité à token unique. À la place du modèle standard de pool d'actifs appariés déposés par les LP, les pools MonoX fonctionnent en regroupant un token déposé "en une paire virtuelle avec notre stablecoin de cash virtuel (vCASH)".

L'un des avantages revendiqués par MonoX pour son modèle de pool virtuel réside dans un "routage rationalisé des échanges".

Très pratique pour le hacker d'aujourd'hui qui, en manipulant un bug de détermination du prix, a pu gonfler le prix du token natif de la plateforme et effectuer un encaissement rationalisé avec les autres tokens déposés.

Deux attaques ont frappé le protocole coup sur coup.

Un premier vol d’environ 19,4 millions de dollars a eu lieu sur Polygon et, 17 minutes plus tard, un second s’élevant à environ 12 millions de dollars a été perpétré sur Ethereum à l'aide du même vecteur d'attaque.

L'équipe a fait une déclaration via le groupe MonoX Announcements sur Telegram, et plus tard via Twitter.

...Une méthode dans le contrat d'échange a été exploitée et a fait exploser le prix du token MONO. L'assaillant a ensuite utilisé du $MONO pour acheter tous les autres actifs de la pool...

...Nous souhaitons également avoir une chance de parler avec "l'assaillant". Nous chérissons énormément ce que nous avons construit pour le MonoX actuel et futur, et par-dessus tout nos utilisateurs et leurs fonds ; S'IL VOUS PLAÎT, contactez-nous !

Source : @BlockSecTeam

Le token MONO, récemment lancé par le protocole, a été utilisé dans l'exploit. Le hacker a pu gonfler massivement sa valeur grâce à un bug dans le code swapTokenForExactToken du contrat Monoswap (Polygon, Ethereum).

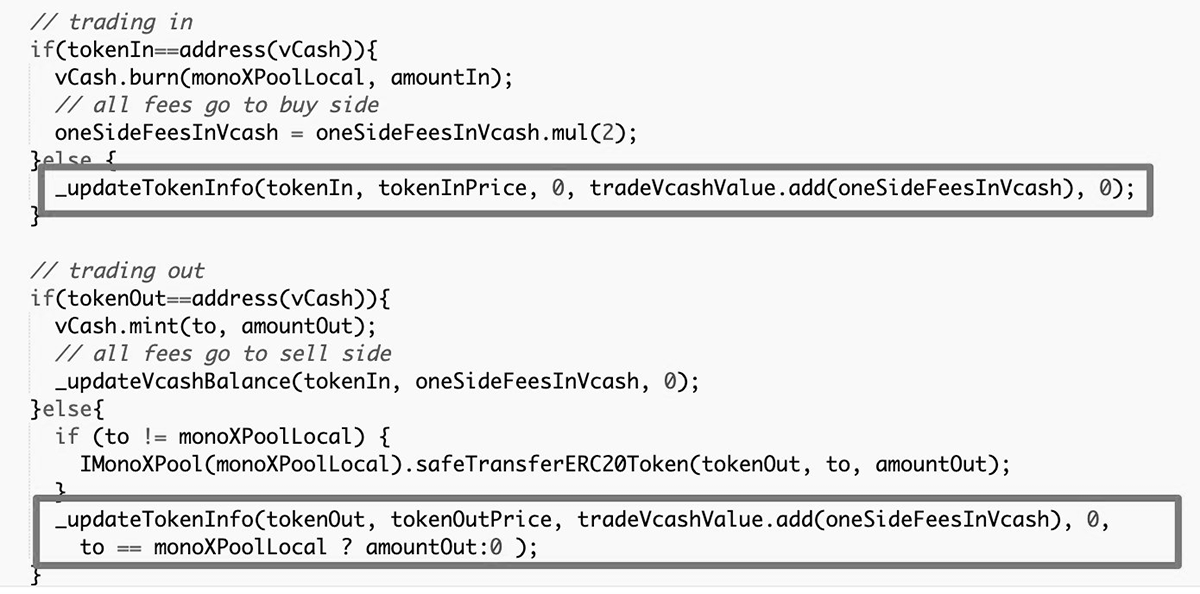

La fonction _updateTokenInfo a été utilisée pour mettre à jour les prix des tokens suite à des swaps via les pools MonoX. Cependant, absolument rien ne limitait l'utilisation du même actif à la fois pour tokenIn et pour tokenOut.

Le hacker, en opérant de la sorte avec le token natif de la plateforme, a créé une boucle dans laquelle le prix de tokenOut remplaçait le prix de tokenIn, gonflant le prix du MONO au fil d’une longue succession de "swaps".

Une fois le prix manipulé, l'assaillant a échangé le MONO surévalué contre presque tous les autres tokens déposés dans les pools de liquidité à token unique de la plateforme.

Halborn et Peckshield ont tous deux mené des audits sur le contrat Monoswap. Comment ont-ils pu tous les deux passer à côté de ce simple bug ? Était-ce délibéré, ou bien de la pure négligence ?

Montant total des actifs volés:

5.7M MATIC ($10.5M)

3.9k WETH ($18.2M)

36.1 WBTC ($2M)

1.2k LINK ($31k)

3.1k GHST ($9.1k)

5.1M DUCK ($257k)

4.1k MIM ($4.1k)

274 IMX ($2k)

Transactions des exploits : Polygon, Ethereum.

Contrats des exploits : Polygon, Ethereum.

Fonds volés (~31,4 millions de dollars au total) : Polygon (~19,4 millions de dollars), Ethereum (~12 millions de dollars).

Plus de 30 millions de dollars perdus sur un protocole datant d'à peine un mois : le projet venait justement de dépasser les 30 millions de dollars de TVL trois jours avant l'exploit.

Bien que la vitesse à laquelle les projets sont maintenant capables d'attirer la valeur soit impressionnante, l'insécurité qui accompagne l'investissement en DeFi est un rappel brutal de l'immaturité de cet écosystème.

Les pertes de ce type permettent, avec le temps, de constituer une base de connaissances sur laquelle les meilleures pratiques peuvent être établies.

En attendant, des expériences continueront d'être menées.

Et certaines d'entre elles vont échouer.

REKT sert de plateforme publique pour des auteurs anonymes, nous déclinons toute responsabilité quant aux opinions ou contenus hébergés sur REKT.

faites un don (ETH / ERC20): 0x3C5c2F4bCeC51a36494682f91Dbc6cA7c63B514C

avertissement:

REKT n'est responsable en aucune manière du contenu publié sur notre site Web ou en lien avec nos Services, qu'il soit publié ou occasionné par l'Auteur Anon de notre site Web, ou par REKT. Bien que nous fournissions des règles pour la conduite et les publications de l'Auteur Anon, nous ne contrôlons pas et ne sommes pas responsables de ce que l'Auteur Anon publie, transmet ou partage sur notre site Web ou nos Services, et ne sommes pas responsables de tout contenu offensant, inapproprié, obscène, illégal ou autrement répréhensible que vous pourriez rencontrer sur notre site Web ou nos Services. REKT ne saurait être tenu responsable de la conduite, en ligne ou hors ligne, de tout utilisateur de notre site Web ou de nos services.

vous pourriez aussi aimer...

Fortress Protocol - REKT

La forteresse est un champ de ruines après que 3M$ aient été volés suite à une manipulation d'oracle et un acte de gouvernance malveillant. L'interface utilisateur est mise en pause, mais les contrats restent actifs. L'écosystème de Fortress renflouera-t-il les utilisateurs pour les fonds perdus ?

MM Finance - REKT

Mad Meerkat Finance (à ne pas confondre avec Meerkat Finance normal) a perdu 2 million de dollars à cause d'un exploit de DNS. Attaques front-end, attaques back-end, quand cela cessera-t-il donc ?

Fei Rari - REKT

Fei Rari - rekt. Sept des pools Fuse de Rari ont été drainés pour un total d'environ 80 millions de dollars. Ce n'est pas la première fois que Rari se fait rekt - espérons que les hackers ne réaliseront pas le coup du chapeau.