PancakeBunny - REKT 2

On le leur a redonné, et ils l'ont perdu.

Nous n'en croyons pas nos oreilles.

Il y a deux mois, PancakeBunny s'est fait rekt sur la BSC. Et voilà que la même chose se reproduit sur Polygon.

2,4 millions de dollars ont été perdus, ce qui leur vaut une seconde apparition dans notre classement (#33).

Ils affirment avoir un plan pour dédommager leurs utilisateurs. Ils ne semblent apparemment donc pas prêts à abandonner pour l'instant.

Si les accusations selon lesquelles il s'agirait d'un "complot interne" se multiplient, la TVL de PancakeBunny se refait doucement.

Cette fois-ci, essayez de ne pas la perdre.

D'après le post-mortem officiel.

Adresse de l'assaillant : 0xa6021d8c36b2de6ceb4fe281b89d37d2be321431

Log de la TX de l'attaque : 0x25e5d9ea359be7fc50358d18c2b6d429d27620fe665a99ba7ad0ea460e50ae55

L'assaillant a effectué un petit dépôt dans l'un des Bunny Vaults et, en même temps, a effectué un gros dépôt directement sur MiniChefV2 (SushiSwap).

Il a ensuite call la fonction withdrawAll pour exécuter l'attaque, en utilisant le montant déposé dans le MiniChefV2 comme intérêt.

L'assaillant a suivi les étapes suivantes pour exploiter le minter polyBUNNY :

On dépose 0,000000009416941138 SLP (~19 203 USD) dans le vault polygon.pancakebunny USDT-USDC.

On dépose 0,000023532935903931 SLP (~47,990,975 USD) sur le contrat USDT-USDC MiniChefV2 sur SushiSwap.

Cela a généré des frais de performance de 0,000007006743943544 SLP (~14 284 950 USD) et a permis à l'assaillant de mint 2,1 millions de polyBUNNY.

On dump les polyBUNNY pour des WETH.

On rembourse le flash loan d'AAVE et on quitte l'attaque en gagnant 1 281,702952074137533313 ETH.

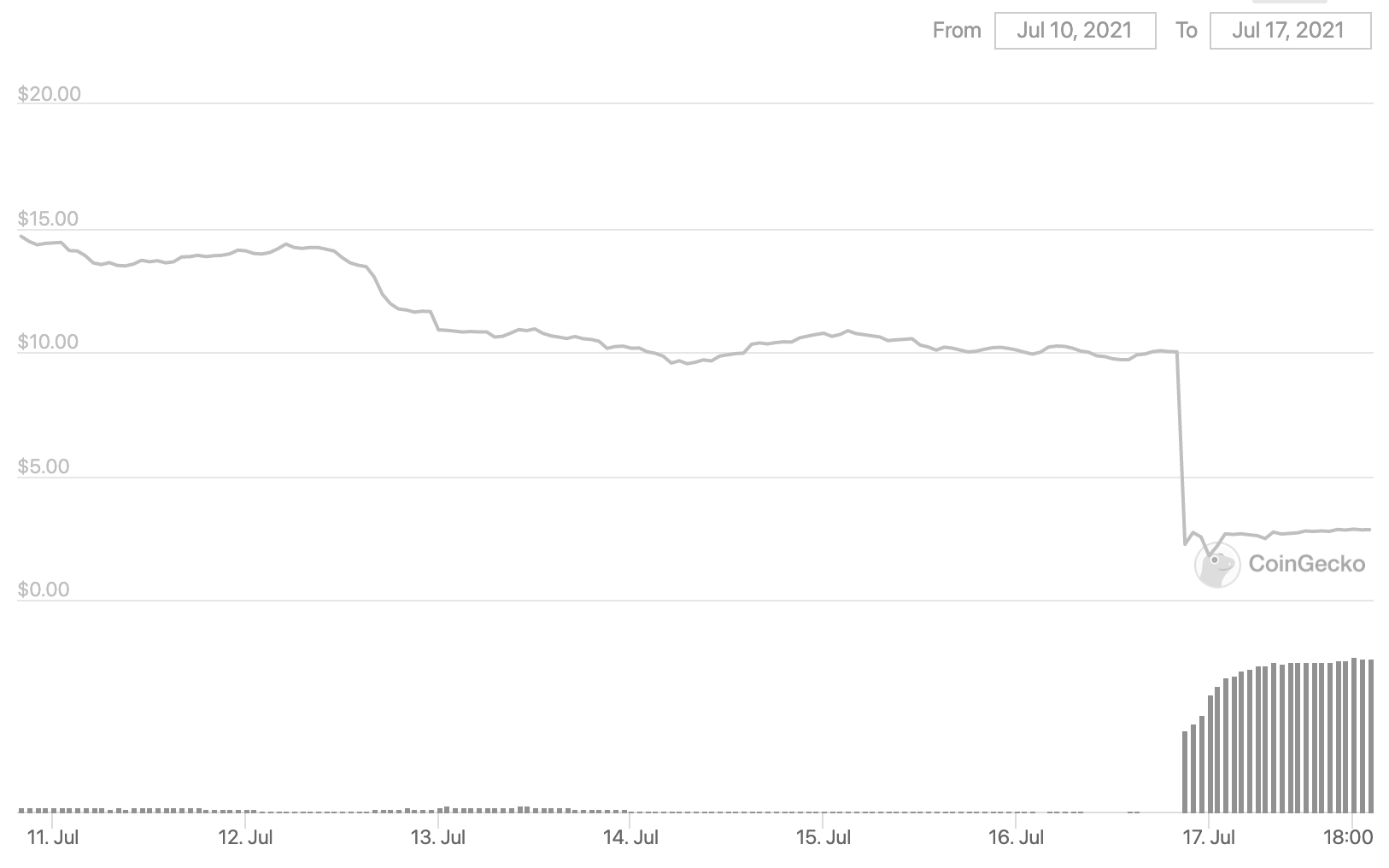

Le prix du polyBunny a chuté de 10 à 1,78 dollar.

Ce même exploit a été utilisé sur "ApeRocketFi", un fork direct de PancakeBunny, il y a à peine deux jours.

Si ApeRocket a perdu 260 000 dollars sur BSC et 1 million de dollars sur Polygon, PancakeBunny n'a rien fait pour éviter qu'il ne lui arrive la même chose.

L'auteur de l'attaque a-t-il utilisé un plus petit protocole en guise de test, pour vérifier que sa technique fonctionnait ?

Si c'est le cas, pourquoi auraient-ils pris le risque d'alerter PancakeBunny sur cette faille ? Peut-être que, pour une raison ou pour une autre, ils savaient que ce ne serait pas un problème...

Bien sûr, il est possible que les assaillants ne soient pas la même personne, ou qu'ils n'aient pas réalisé que le même vecteur d'attaque était possible dans le code original.

D'une certaine manière, cela semble peu probable.

Qui va envoyer de l'argent à PancakeBunny maintenant ?

Nous regrettons de l'avoir fait...

REKT sert de plateforme publique pour des auteurs anonymes, nous déclinons toute responsabilité quant aux opinions ou contenus hébergés sur REKT.

faites un don (ETH / ERC20): 0x3C5c2F4bCeC51a36494682f91Dbc6cA7c63B514C

avertissement:

REKT n'est responsable en aucune manière du contenu publié sur notre site Web ou en lien avec nos Services, qu'il soit publié ou occasionné par l'Auteur Anon de notre site Web, ou par REKT. Bien que nous fournissions des règles pour la conduite et les publications de l'Auteur Anon, nous ne contrôlons pas et ne sommes pas responsables de ce que l'Auteur Anon publie, transmet ou partage sur notre site Web ou nos Services, et ne sommes pas responsables de tout contenu offensant, inapproprié, obscène, illégal ou autrement répréhensible que vous pourriez rencontrer sur notre site Web ou nos Services. REKT ne saurait être tenu responsable de la conduite, en ligne ou hors ligne, de tout utilisateur de notre site Web ou de nos services.

vous pourriez aussi aimer...

PancakeBunny - REKT

Le bain de sang de la BSC continue. 45 millions de dollars se sont volatilisés de PancakeBunny Finance.À son apogée, avait plus de 10 milliards de dollars de TVL. Cette TVL n'est désormais plus que d'un peu plus d'un milliard de dollars à l'heure où nous écrivons ces lignes. "Les flash loans ne sont-ils pas une carotte ?" dixit le hacker.

SafeDollar - REKT

Vos dollars ne sont pas dans un endroit safe et ils ne l'ont jamais été. C'est tout simplement 248 000 dollars qui ont été dérobés d'un protocole qui s'appelait "SafeDollar".

Fortress Protocol - REKT

La forteresse est un champ de ruines après que 3M$ aient été volés suite à une manipulation d'oracle et un acte de gouvernance malveillant. L'interface utilisateur est mise en pause, mais les contrats restent actifs. L'écosystème de Fortress renflouera-t-il les utilisateurs pour les fonds perdus ?