ChainSwap - REKT

Un nuevo tipo de ataque se está poniendo de moda.

Conforme sube la demanda de DeFi entre chains, los bridges que las conectan se convierten en blancos a su vez.

ChainSwap está rekt, y no por primera vez. Este es el segundo incidente de este mes en el que el “núcleo cross-chain para todas las smart chains”, respaldado por Alameda, pierde los fondos de sus usuarios.

Primero $800,000, ahora $4.4 millones.

El equipo ChainSwap necesita mejorar su seguridad $ASAP.

Dirección del agresor: 0xEda5066780dE29D00dfb54581A707ef6F52D8113

En la red Ethereum, cada token que es bridged tiene su propio proxy Factory contract. El agresor fue capaz de explotar el contrato, acuñando tokens directamente en varias direcciones, antes de acumularlos en la wallet de la que vinieron inicialmente las transacciones.

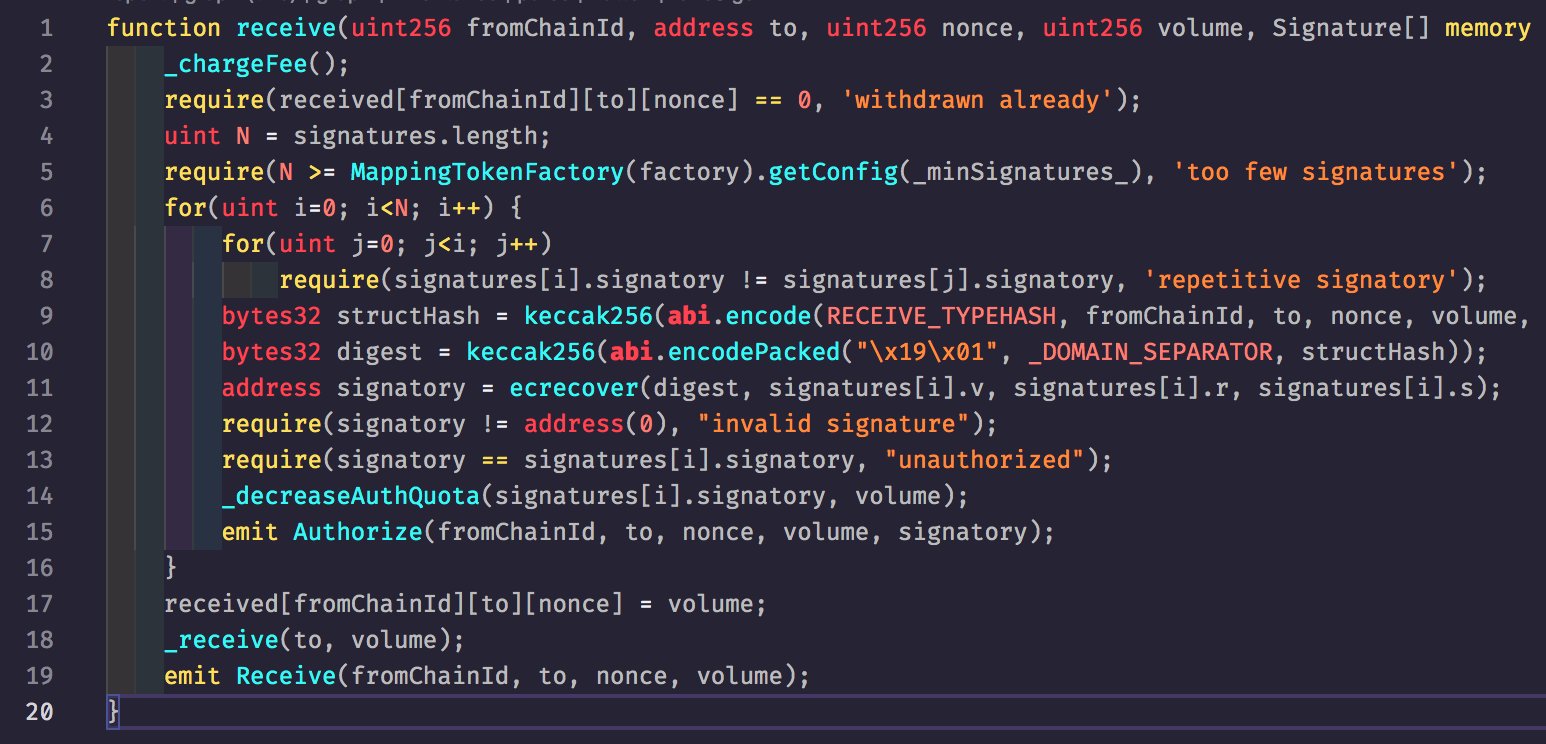

1. Llama la función receive al contrato de acuñacion Factory

2. Esquiva el descuidado sistema de auth check utilizando una nueva dirección como firma para cada transacción

3. Paga el chargeFee de 0.005 ETH

4. Define el parámetro to a la dirección deseada, la que recibe el volume acuñado.

5. Repite x veces

Crédito: @cmichelio

Mientras tanto, en BSC el exploit se dirigió a un total de 20 tokens, según el post-mortem de ChainSwap.

Tomando el ejemplo de la plataforma NFT WilderWorld, ésta es una de 40 transacciones repetidas, cada una de las cuales acuñó 500,000 tokens $WILD.

Estos 20M WILD después fueron vendidos por ~650 WBNB, o poco arriba de $200,000 USD vía PancakeSwap, vaciando efectivamente la pool WILD/WBNB.

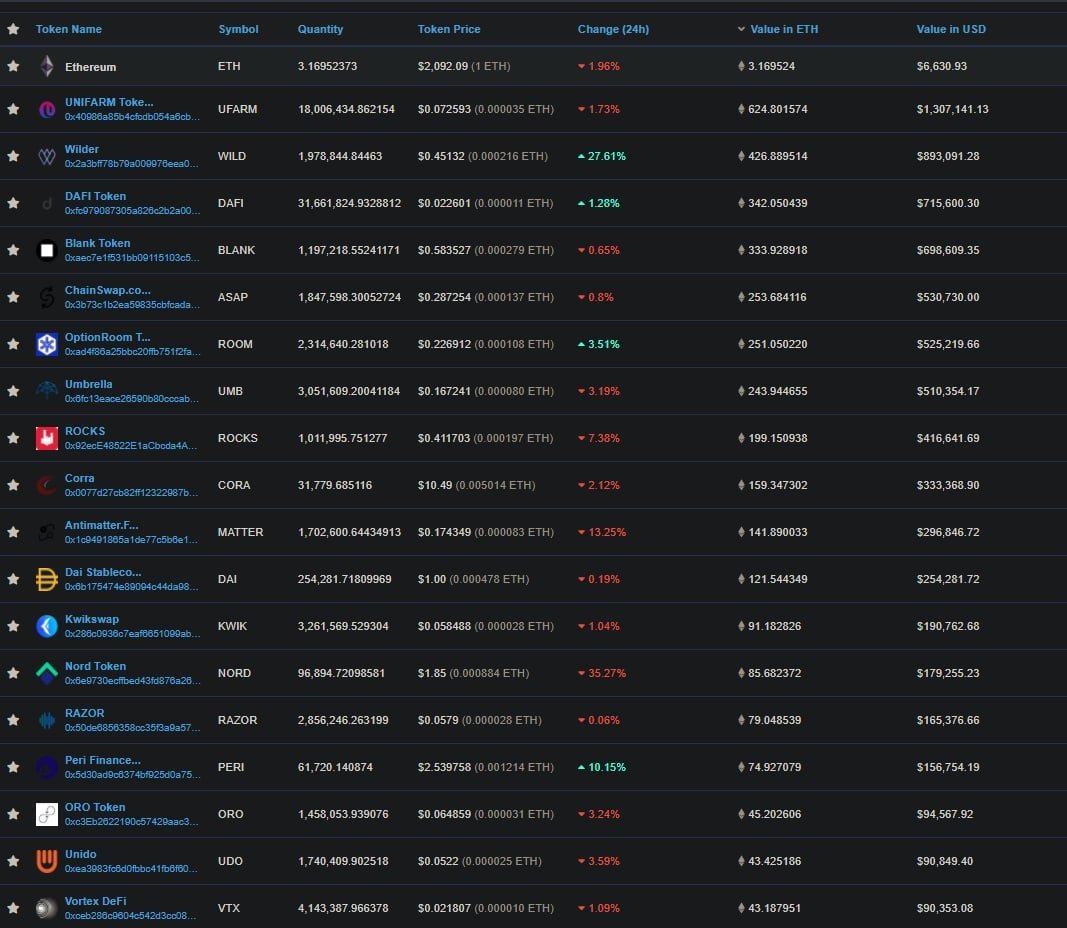

Para cuando el hacker hubo terminado, su wallet estaba llena de una variedad de tokens, con un valor total de aproximadamente $4.4M

La evidencia está presente en la wallet Ethereum del agresor, en forma de una larga serie de transacciones de 0.005 ETH, cada una de las cuales evidencía tokens recién acuñados a través del bridge ChainSwap.

Algunas de las últimas transacciones muestran cómo el agresor canjeó algo de sus ganancias vía 1inch - una serie de transacciones con total de 456 ETH, o aproximadamente $935,000 a la hora de redacción.

Si el bridge no es el blanco, es entonces una parte del plan de escape de este nuevo estilo de ataque cross-chain.

BSC, Solana, Polygon, todos están viendo un incremento en actividad, y conforme crezca la liquidez, los loopholes se harán más visibles. Esta no será la última vez que vemos este tipo de ataque.

No cubrimos el exploit inicial. Entre tantos, tenemos que mantener algunos estándares. Si la pérdida es menor a un millón, necesita tener algo que llame nuestra atención.

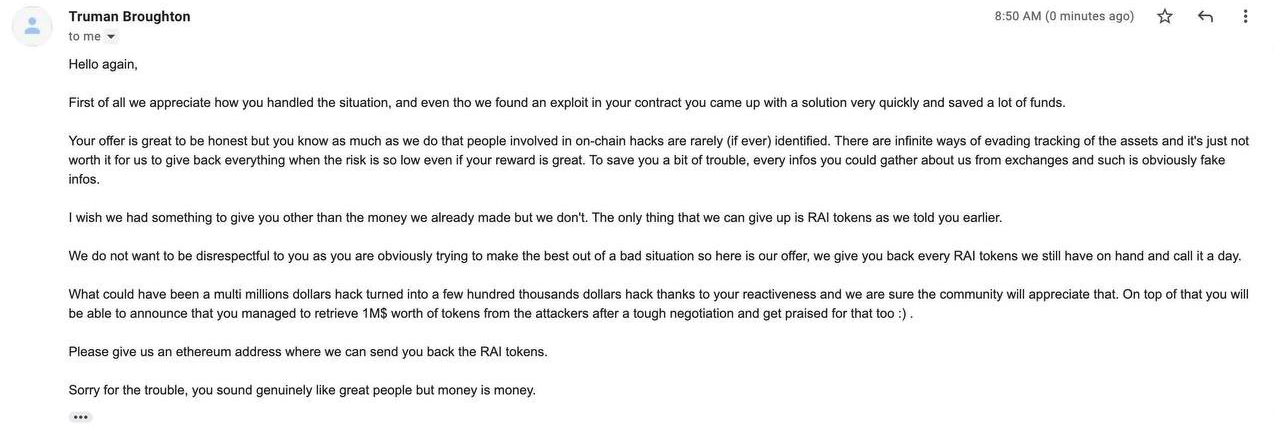

Sin embargo, cuando repasamos el primer post-mortem, encontramos este correo que pensamos que podría interesar a nuestros lectores.

Una correspondencia extraña que, el equipo ChainSwap, afirma que proviene del perpetrador.

¿O quizás la “buena gente” de ChainSwap se lo enviaron a sí mismos? Cada uno tiene derecho a especular...

Nos quedamos pensando… ¿Por qué el hacker financiaría su wallet con dinero de Tornado y luego cambiaría su botín a una stablecoin centralizada como USDT?

Esto lo dejó vulnerable a que Tether pudiera congelar sus fondos, y tampoco ha intentado cubrir sus rastros.

¿Es un insider de ChainSwap intentando enviar un mensaje, o el escritor del email con “cuentas KYC falsas” ha vuelto por más?

¿Por qué este dinero aún no ha sido blanqueado?

ChainSwap ha organizado un plan de compensación completo para los afectados por el ataque, pero la reputación de su plataforma no se puede reembolsar.

Una chain es solamente tan fuerte como su eslabón más débil… ¿Cuál será el próximo en romperse?

REKT sirve como plataforma pública para autores anónimos, nos deslindamos de la responsabilidad por las opiniones y contenidos alojados en REKT.

dona (ETH / ERC20): 0x3C5c2F4bCeC51a36494682f91Dbc6cA7c63B514C

aviso legal:

REKT no es responsable ni culpable de ninguna manera por cualquier Contenido publicado en nuestro Sitio Web o en conexión con nuestros Servicios, sin importar si fueron publicados o causados por Autores ANÓN de nuestro Sitio Web, o por REKT. Aunque determinamos reglas para la conducta y publicaciones de los Autores ANÓN, no controlamos y no somos responsables por cualquier contenido ofensivo, inapropiado, obsceno, ilegal o de cualquier forma objetable, que se pudiera encontrar en nuestro Sitio Web o Servicios. REKT no es responsable por la conducta, en línea o fuera de línea, de cualquier usuario de nuestro Sitio Web o Servicios.

te podría gustar...

Tornado Cash Governance - REKT

Los Cypherpunks se esfuerzan por volverse ingobernables, pero no así. La gobernanza de Tornado Cash ha sido tomado como rehén a través de una propuesta caballo de Troya. Pero ahora el hacker propone revertir los efectos de su exploit. Con suerte, todo esto resultará ser nada más que una tormenta en un vaso de agua.

Swaprum - REKT

Swaprum, un DEX implementado en Arbitrum, hizo un rugpull con $3M el jueves. Certik, el auditor del proyecto, ha actualizado la puntuación de seguridad de Swaprum a "Exit Scam". ¿Demasiado poco y demasiado tarde?

Level Finance - REKT

Level Finance fue rekt. $1.1M en recompensas por referidos fueron robados de la plataforma de perps basada en BSC. El ataque se intentó inicialmente hace más de una semana, pero parece que nadie se dio cuenta. ¿Podría una advertencia haber salvado a Level?