Curio - REKT

Tormentosa brecha de primavera.

El contrato inteligente de Curio basado en MakerDAO en Ethereum fue explotado por $16 millones, debido a una vulnerabilidad crítica que involucra privilegios de poder de voto.

Curio fue el primero en dar la noticia, destacando que el incidente solo afectó al ecosistema en el lado de Ethereum y todos los contratos de Polkadot y Curio Chain permanecen seguros.

La explotación no se limitó a la minting y manipulación de gobernanza. Se extendió a estrategias financieras sofisticadas que involucran intercambios de tokens y transferencias entre cadenas.

El explotador todavía tiene en su poder 996 mil millones de CGT. La pérdida total es significativa, pero difícil de calcular, debido a la liquidez limitada del mercado de CGT.

¿Podría esto ser solo el comienzo de la temporada de tormentas?

El Ecosistema Curio, conocido por cerrar la brecha entre tradfi y defi a través de activos del mundo real tokenizados, fue golpeado por una pérdida de $16 millones durante el fin de semana de primavera.

El 23 de marzo de 2024, la Asociación CurioDAO anunció que su protocolo de votación experimentó una explotación que involucra un contrato inteligente basado en un fork de MakerDAO.

Hacken publicó un hilo detallando la causa de la explotación.

Como explicó Hacken:

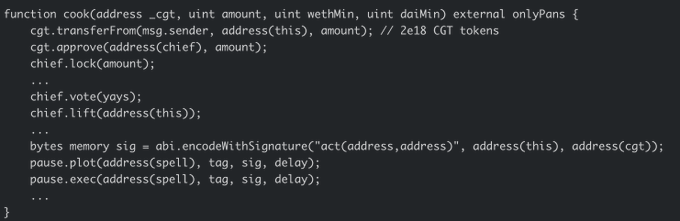

El ataque se inició a través de la función "cook" de un contrato de ataque, que jugó un papel crucial en aprovechar los contratos "IDSChief" e "IDSPause" para ejecutar un esquema de manipulación de gobernanza y minting masivo.

El atacante aprovechó esta vulnerabilidad adquiriendo una pequeña cantidad de tokens CGT, lo que le permitió aumentar su poder de voto dentro del contrato del proyecto.

Al bloquear estos tokens y votar, obtuvieron control, lo que les permitió ejecutar una llamada delegada a un contrato malicioso.

El exploit no solo involucró el minting de tokens y la manipulación de la gobernanza, sino también estrategias financieras complejas como intercambios de tokens y transferencias entre cadenas, probablemente en un intento de distribuir y disfrazar el origen de los tokens minteados.

Los diversos intercambios y transferencias indican un plan metódico para distribuir y quizás oscurecer el rastro de los tokens minteados a través de múltiples plataformas y blockchains.

Dirección del atacante: 0xdaAa6294C47b5743BDafe0613d1926eE27ae8cf5

Transacción del atacante: 0x4ff4028b03c3df468197358b99f5160e5709e7fce3884cc8ce818856d058e106

Visualización del ataque en Metasleuth.

A pesar del incidente dentro de CurioDAO, el impacto se limitó al lado de Ethereum del stack tecnológico de Curio.

CurioDAO lanzó una estrategia de recuperación de la explotación el 25 de marzo, destacando un plan de compensación de 2 etapas:

- El equipo de Curio lanzará un nuevo token CGT 2.0 en lugar del actual token CGT que es susceptible a ataques de explotación.

- Se lanzará un programa de compensación de fondos relacionado con el segundo token en los pools de liquidez. El programa de compensación constará de 4 etapas consecutivas, cada una con una duración de 90 días.

Desarrollarán y desplegarán un parche para abordar la vulnerabilidad identificada en el control de acceso de privilegios de voto. Afirman que este parche será sometido a rigurosas pruebas para garantizar su efectividad en la mitigación de explotaciones similares en el futuro.

Junto con eso, planean mejorar la seguridad del contrato inteligente de Curio DAO a través de actualizaciones que refuercen los controles de acceso, auditen el código y agreguen capas adicionales de validación de seguridad para evitar futuras explotaciones.

No se encontraron auditorías conocidas y parece que Curio puede estar realizando su seguridad internamente.

Se mencionó en la estrategia de recuperación de la explotación que Curio se está basando en la experiencia interna y aprovechando las mejores prácticas en el desarrollo de contratos inteligentes y auditoría de seguridad.

Curio DAO ofrece una estructura de recompensas a hackers éticos, basada en los ingresos de la fase inicial de recuperación, el 10% de los ingresos recuperados durante la primera semana y el 5% después de eso, hasta el 25 de mayo.

¿Crees que Curio habría estado mejor protegido si hubiera tenido auditorías externas, en lugar de mantener las cosas internamente?

Aunque Curio afirma que la explotación se limitó a su área de juego en Ethereum, el explotador todavía tiene 996 mil millones de tokens CGT.

Tal vez el atacante acaba de empezar y encontrará una forma de intercambiar tokens entre cadenas para un juego financiero complejo.

¿La promesa de Curio de reformar la seguridad del contrato inteligente calmará cualquier desconfianza latente? El tiempo lo dirá.

Si van a mantener la seguridad internamente, puede que no sea la mejor estrategia, como lo destacó este ataque.

Poner en marcha proyectos sin la debida diligencia en materia de seguridad es condenarse al fracaso.

¿Se están volviendo demasiado comunes encontrar riesgos después del hecho, o es simplemente una indicación de que la industria necesita invertir más en medidas preventivas y estrategias de seguridad proactivas?

REKT sirve como plataforma pública para autores anónimos, nos deslindamos de la responsabilidad por las opiniones y contenidos alojados en REKT.

dona (ETH / ERC20): 0x3C5c2F4bCeC51a36494682f91Dbc6cA7c63B514C

aviso legal:

REKT no es responsable ni culpable de ninguna manera por cualquier Contenido publicado en nuestro Sitio Web o en conexión con nuestros Servicios, sin importar si fueron publicados o causados por Autores ANÓN de nuestro Sitio Web, o por REKT. Aunque determinamos reglas para la conducta y publicaciones de los Autores ANÓN, no controlamos y no somos responsables por cualquier contenido ofensivo, inapropiado, obsceno, ilegal o de cualquier forma objetable, que se pudiera encontrar en nuestro Sitio Web o Servicios. REKT no es responsable por la conducta, en línea o fuera de línea, de cualquier usuario de nuestro Sitio Web o Servicios.

te podría gustar...

Sonne Finance - Rekt

La alarma ha sonado en Sonne Finance, ya que un ataque de flash loan de $20 millones resuena en todo el criptomundo, entonando una melodía sombría que advierte sobre los peligros que acechan en las sombras de DeFi.

Pike Finance - Rekt

Pike Finance nada en aguas turbulentas, una vulnerabilidad de almacenamiento hace que los hackers consigan más de 1,9 millones de dólares en múltiples ataques.

Munchables - REKT

El proyecto Munchables, galardonado en Blast L2 Big Bang, fue explotado por $62.5M por un desarrollador renegado. Los fondos fueron recuperados del desarrollador en unas pocas horas en un día lleno de emociones.