Munchables - REKT

Un desarrollador renegado intentó convertir Munchables en Lunchables.

El proyecto Munchables, galardonado en Blast L2 Big Bang, fue explotado por $62.5M por un desarrollador renegado. Los fondos fueron recuperados del desarrollador en unas pocas horas en un día lleno de emociones.

Munchables informó rápidamente que fueron comprometidos el 26 de marzo, rastreando movimientos e intentando detener las transacciones.

Rumores en la comunidad de seguridad Web3 sugirieron la posibilidad de que Munchables contrató accidentalmente a un desarrollador de Corea del Norte que nunca transfirió la propiedad de los contratos inteligentes de vuelta al equipo.

ZachXBT atacó al desarrollador renegado, en un giro de eventos que pudo haber salvado el día para Munchables y los afectados por la explotación.

Este es el segundo ataque a un protocolo Blast en menos de una semana. Super Sushi Samurai fue atacado hace solo unos días por $4.8M.

Blast es aún una cadena joven y claramente está pasando por dolores de crecimiento, bastante peligrosos considerando que rápidamente generaron $1.24B TVL, ya superando a Avalanche.

¿Continuará Blast su tendencia ascendente o podríamos seguir viendo más explotaciones que podrían amenazar la confianza y la estabilidad de todo el ecosistema?

El exploit de Munchables, que resultó en una pérdida asombrosa de $62.5M, parece haber sido meticulosamente planeado por el desarrollador renegado desde la implementación inicial del contrato inteligente del proyecto.

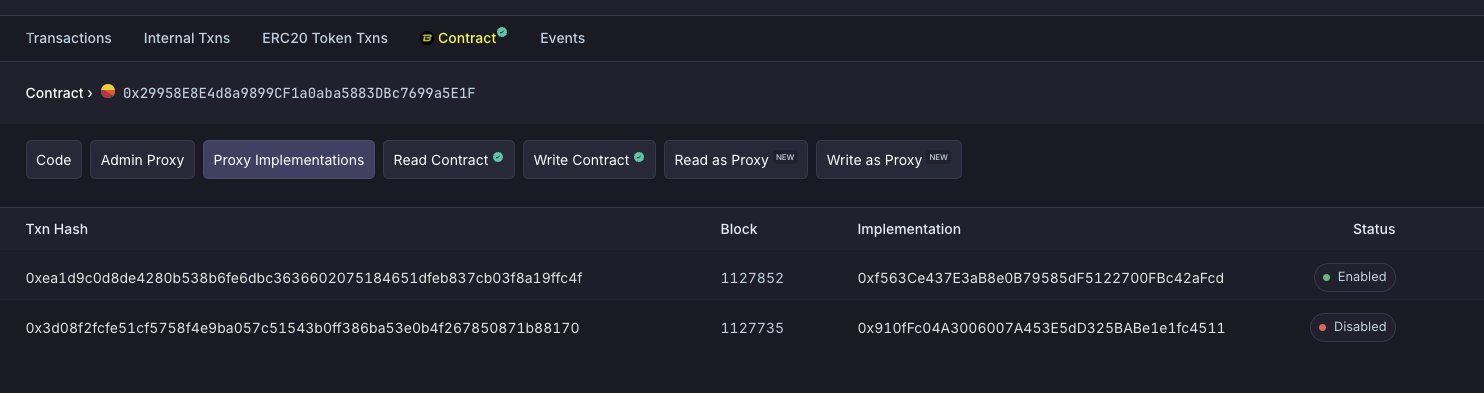

Tras una investigación más cercana por quit.q00t.eth, se reveló que el contrato de Munchables era un proxy peligrosamente actualizable, y había sido actualizado desde una dirección de implementación no verificada.

El contrato de Munchables se actualizó pronto a una nueva versión con controles adecuados para prevenir que los usuarios retiraran más de lo que habían depositado.

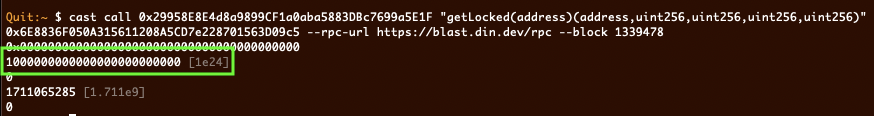

Sin embargo, antes de esta actualización, el atacante logró manipular los slots de almacenamiento del contrato y asignarse un saldo depositado de 1,000,000 de Ether.

El estafador utilizó la manipulación manual de slots de almacenamiento para asignarse un enorme saldo en Ether antes de cambiar la implementación del contrato a una que parecía legítima. Luego simplemente retiró ese saldo una vez que el TVL era suficientemente atractivo.

Dirección del atacante: 0x6e8836f050a315611208a5cd7e228701563d09c5

Contrato actualizado el 21 de marzo: 0xea1d9c0d8de4280b538b6fe6dbc3636602075184651dfeb837cb03f8a19ffc4f

Unas horas después del ataque, en un giro interesante de los acontecimientos, ZachXBT expuso al desarrollador renegado.

Cuatro desarrolladores diferentes contratados por el equipo de Munchables y vinculados al explotador probablemente son la misma persona. Se recomendaban entre sí para el trabajo, realizaban transferencias regulares de pagos a las mismas dos direcciones de depósito en exchanges y financiaban las billeteras entre ellos.

Nombres de usuario de GitHub:

- NelsonMurua913

- Werewolves0493 (ya no se puede encontrar)

- BrightDragon0719 (ya no se puede encontrar)

- Super1114

Direcciones de pago:

- 0x4890e32a6A631Ba451b7823dAd39E88614f59C97

- 0x6BE96b68A46879305c905CcAFFF02B2519E78055

- 0x9976Fe30DAc6063666eEA87133dFad1d5ec27c5E

Dirección de depósito en exchanges:

11 minutos más tarde, Munchables anunció que el desarrollador había accedido a compartir las claves de los fondos completos de Munchables sin condiciones.

Duo Nine destacó que ZachXBT asustó tanto al desarrollador renegado que devolvió las llaves.

Fondos aproximadamente de $60.5M transferidos de vuelta a Munchables:

- Transacción 1: 0x69f271f90204ae993200f54676c922fe5ee3e5020a16ae34f589f52d923857f1

- Transacción 2: 0x381d57aa2d959ff9580ad61cc6549ae3c026eed9ee5b2ea10f9601a186c49a13

- Transacción 3: 0x62a148877957cbf1ae89cafa144496d99239ee900a3b90194249e6baaa3ddc2f

Pacman dio la noticia de que los fondos habían sido asegurados en un multisig por los principales contribuyentes de Blast. Posteriormente agradeció a ZachXBT y a samczsun por su apoyo detrás de escena.

Circularon rumores dentro de la comunidad Web3 sugiriendo que el desarrollador renegado podría estar vinculado a Lazarus, un grupo de hackers norcoreanos. Aunque no hay confirmación oficial, esta especulación plantea preguntas intrigantes sobre los motivos y métodos del atacante.

Otro tema controvertido que surgió en la comunidad alrededor del exploit fue la posibilidad de revertir la cadena Blast, lo que inmediatamente suscitó preocupaciones sobre la descentralización.

Dado que los fondos fueron devueltos, la idea de revertir la cadena quedó descartada, pero la conversación abrió una caja de Pandora.

Se completó una auditoría en marzo de 2024 por Entersof. Contraseña para la auditoría: ESMunc@24!

No es que la auditoría haya sido de mucha ayuda en este caso, ya que un desarrollador renegado generalmente no está en el plan de juego.

Algunas de estas historias de exploits están llenas de villanos y víctimas, con el ocasional héroe en la mezcla.

¿Los héroes salvaron el día esta vez?

Lo que podría haber sido el mayor hackeo de 2024, terminó siendo un trabajo interno que claramente no salió según lo planeado gracias a una justicia de vigilante.

El CEO de Pixecraft Studios mencionó haber dado al desarrollador un período de prueba en 2022, que no duró ni un mes, debido a que el desarrollador era extremadamente sospechoso.

Después de ese incidente, cambiaron sus prácticas de contratación y ahora colaboran exclusivamente con reclutadores de confianza que realizan verificaciones de antecedentes a los candidatos. Recomiendan que todos los equipos de criptomonedas adopten medidas similares para evitar a los actores maliciosos encontrados en los tablones de anuncios públicos.

Si se debe o no hacer doxxing es un tema candente. Aunque el debate sobre el doxxing continúa dentro de la comunidad cripto, está claro que en casos como el exploit de Munchables, la práctica puede servir como un poderoso disuasivo contra los actores maliciosos y proteger la integridad de las plataformas DeFi.

A medida que el espacio evoluciona, encontrar un equilibrio entre mantener la privacidad y asegurar la responsabilidad será crucial para fomentar la confianza entre los usuarios.

Con ZachXBT en el caso y ya teniendo pistas, la gente hablando de simplemente modificar el estado de la cadena o revertirla, y el desarrollador renegado sin forma de transferir fondos sin ser atrapado, no es sorpresa que el explotador quedara en jaque mate tan rápidamente.

Pero, esta situación podría haber tomado un rumbo diferente y las cosas podrían haberse puesto más feas de lo que terminaron. ¿Qué pasaría si Blast hubiera terminado revirtiendo la cadena, asumiendo que incluso puedan hacerlo?

Este fue el segundo ataque a Blast en menos de una semana. Es esencial que otros protocolos en la red reevalúen sus medidas de seguridad y permanezcan vigilantes contra amenazas similares.

¿Se conocerá la cadena como un Blast del pasado?

REKT sirve como plataforma pública para autores anónimos, nos deslindamos de la responsabilidad por las opiniones y contenidos alojados en REKT.

dona (ETH / ERC20): 0x3C5c2F4bCeC51a36494682f91Dbc6cA7c63B514C

aviso legal:

REKT no es responsable ni culpable de ninguna manera por cualquier Contenido publicado en nuestro Sitio Web o en conexión con nuestros Servicios, sin importar si fueron publicados o causados por Autores ANÓN de nuestro Sitio Web, o por REKT. Aunque determinamos reglas para la conducta y publicaciones de los Autores ANÓN, no controlamos y no somos responsables por cualquier contenido ofensivo, inapropiado, obsceno, ilegal o de cualquier forma objetable, que se pudiera encontrar en nuestro Sitio Web o Servicios. REKT no es responsable por la conducta, en línea o fuera de línea, de cualquier usuario de nuestro Sitio Web o Servicios.

te podría gustar...

Sonne Finance - Rekt

La alarma ha sonado en Sonne Finance, ya que un ataque de flash loan de $20 millones resuena en todo el criptomundo, entonando una melodía sombría que advierte sobre los peligros que acechan en las sombras de DeFi.

Pike Finance - Rekt

Pike Finance nada en aguas turbulentas, una vulnerabilidad de almacenamiento hace que los hackers consigan más de 1,9 millones de dólares en múltiples ataques.

Curio - REKT

El contrato inteligente de Curio basado en MakerDAO en Ethereum fue explotado por $16 millones, debido a una vulnerabilidad crítica que involucra privilegios de poder de voto.