Gamma Strategies - REKT

Estrategia audaz, Gamma, veamos si funciona...

Gamma Strategies, un protocolo de gestión de liquidez concentrada basado en Arbitrum, fue explotado por al menos $4.5M, hoy mismo.

Los investigadores de seguridad inicialmente pensaron que CryptoAlgebra era el protocolo afectado, antes de que la víctima fuera correctamente identificada como Gamma.

El ataque comenzó alrededor de las 03:30 UTC, y la alarma fue levantada rápidamente, con Gamma reconociendo el hackeo aproximadamente una hora y media después de iniciarse.

Un anuncio de seguimiento informó a los usuarios que el equipo había pausado los depósitos para mitigar más ataques:

Todas las bóvedas públicas/hipervisores han cerrado depósitos. Puede retirar sus fondos si lo necesita. Nuestras bóvedas continuarán siendo gestionadas normalmente por ahora, pero los depósitos están actualmente cerrados hasta que identifiquemos y mitigemos el problema.

Cuando Orbit perdió más de $80M en Año Nuevo, preguntamos:

¿Podemos hacerlo mejor este año?

Hasta ahora, no parece prometedor...

Crédito: Gamma Strategies, CharlesWang, PeckShield

Gamma publicó un hilo que describe la causa preliminar del exploit. Sin embargo, se espera un informe post-mortem completo. CharlesWang de Paladin explicó un vector de ataque potencialmente similar.

Se utilizaron préstamos relámpago para manipular el valor de los depósitos, permitiendo al atacante acuñar un número inflado de tokens LP.

A pesar de las cuatro medidas de protección de depósitos, el ataque fue viable debido a los amplios rangos en los cambios de precios permitidos dentro de ciertas bóvedas. Los depósitos permanecen pausados en las bóvedas de Gamma, ya que es durante los depósitos que surge el vector de ataque.

Como explicó Gamma:

El principal problema es con las configuraciones que colocamos en el umbral de cambio de precio.

Se colocó demasiado alto, permitiendo cambios de precio de hasta 50-200% en ciertas bóvedas de LST y stablecoins. Esto permitió al atacante manipular el precio hasta el umbral de cambio de precio y acuñar un número desproporcionadamente alto de tokens LP.

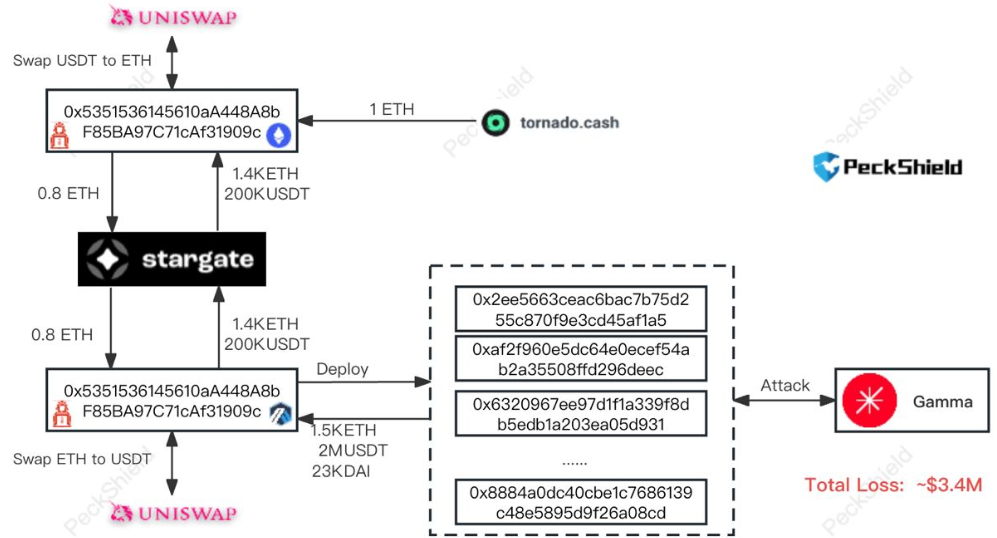

PeckShield proporcionó un flujo de ataque:

Dirección del atacante (ETH, ARB): 0x5351536145610aa448a8bf85ba97c71caf31909c

Contrato de ataque 1: 0x4b57adc00ac38f74506d29fc4080e3dc65b78a69

Ejemplo de transacción de ataque: 0x025cf285…

La mayoría de los fondos fueron transferidos de vuelta a la dirección de Ethereum del hacker. USDT fue luego cambiado por ETH por un total de 1535 ETH ($3.4M). Aproximadamente $1.1M en DAI y gDAI permanece en Arbitrum, sin embargo, las pérdidas totales para Gamma pueden haber sido mayores.

El atacante fue financiado a través de Tornado Cash dos horas y media antes de que comenzara el ataque.

El equipo ha contactado al atacante en cadena, aparentemente con la esperanza de que sea un sombrero blanco. Pero los 1000 ETH depositados en Tornado Cash no pintan un panorama optimista.

Daños colaterales amenazaron a varios otros proyectos...

Primero, Crypto Algebra sufrió reputacionalmente debido a la identificación errónea inicial, luego otros protocolos pausaron sus contratos por precaución. Los DEXs Camelot y Quickswap también se apresuraron a señalar que el problema no estaba con su propio código.

Sin embargo, BlockSec observó una serie de ataques a menor escala en un protocolo similar, Dyson Money.

Gamma Strategies tiene un pasado algo irregular.

Antes de renombrarse, el protocolo entonces conocido como Visor Finance sufrió tres incidentes solo en 2021.

En junio defendieron la pérdida de $500k a través de una función privilegiada como "no un rug", luego en noviembre minimizaron otro hack como "arbitraje económico".

La pérdida de $8.2M en diciembre de 2021 debido a un bug de minteo infinito parece haber sido el clavo en el ataúd de Visor, con el cambio de marca y la migración de tokens anunciados dos días después.

Sin embargo, cabe mencionar que Gamma no ha tenido problemas desde el cambio de marca, con aparentemente "ninguno de los desarrolladores o fundadores originales que quedan en el proyecto".

El protocolo ha sido auditado tres veces, por Consensys Diligence (Marzo 2022), Arbitrary Execution (Marzo 2022), y Certik (Julio 2021), pero dado que la vulnerabilidad se debió a la configuración de los umbrales de cambio de precio en las piscinas individuales, el bug probablemente estaba fuera del alcance de las auditorías.

A medida que avanzamos en 2024, parece que la constante corriente de hacks y exploits no muestra signos de desaceleración.

Y si vemos una nueva corrida de toros, a este ritmo seguramente eclipsará la locura de la última vez.

Mantente seguro ahí fuera...

REKT sirve como plataforma pública para autores anónimos, nos deslindamos de la responsabilidad por las opiniones y contenidos alojados en REKT.

dona (ETH / ERC20): 0x3C5c2F4bCeC51a36494682f91Dbc6cA7c63B514C

aviso legal:

REKT no es responsable ni culpable de ninguna manera por cualquier Contenido publicado en nuestro Sitio Web o en conexión con nuestros Servicios, sin importar si fueron publicados o causados por Autores ANÓN de nuestro Sitio Web, o por REKT. Aunque determinamos reglas para la conducta y publicaciones de los Autores ANÓN, no controlamos y no somos responsables por cualquier contenido ofensivo, inapropiado, obsceno, ilegal o de cualquier forma objetable, que se pudiera encontrar en nuestro Sitio Web o Servicios. REKT no es responsable por la conducta, en línea o fuera de línea, de cualquier usuario de nuestro Sitio Web o Servicios.

te podría gustar...

Protocolo Jimbo - REKT

El Protocolo de Jimbo fue víctima de un ataque de préstamo flash en las primeras horas del domingo, perdiendo $7.5 millones. El equipo ha enviado un ultimátum al atacante. Pero por ahora, Jimbo está atrapado en el limbo.

Swaprum - REKT

Swaprum, un DEX implementado en Arbitrum, hizo un rugpull con $3M el jueves. Certik, el auditor del proyecto, ha actualizado la puntuación de seguridad de Swaprum a "Exit Scam". ¿Demasiado poco y demasiado tarde?

dForce Network - REKT

dForce Network recibió un golpe por $3.65M tanto en Arbitrum como en Optimism. Este ataque en dos frentes hizó un exploit de una vulnerabilidad de reentrancy común. ¿Cuánto más se perderá debido a este error?