Protocolo Jimbo - REKT

Las explotaciones se están acumulando en Arbitrum.

El Protocolo de Jimbo fue víctima de un ataque de préstamo flash en las primeras horas del domingo, perdiendo $7.5 millones.

El proyecto, que tiene como objetivo crear una semiestablecoin mediante reequilibrios (¿recuerdan a OHM?), acababa de relanzarse. Su v2 fue un intento de corregir una v1 con errores que se desmoronó en su lanzamiento a principios de este mes.

Como UltraXBT lo puso:

Un poco sospechoso que $JIMBO v1 fallara porque era demasiado complicado y ahora, 1 semana después, decidieron lanzar un v2 con aún más complejidad al agregar apalancamiento

Muy genial si tienen éxito y les estoy apoyando, pero esto es muchas piezas en movimiento para un protocolo de defi

Justo después de tres días del protocolo v2, se dio la alarma.

Un reconocimiento eventualmente llegó por parte del equipo, casi seis horas después de ser alertados a través de Twitter.

Despierta, Jimbo.

Este es el sexto incidente que hemos cubierto en Arbitrum este año, con Red dForce, Dexible, Hope Finance, Deus DAO (no. 3) y Swaprum todos sufriendo pérdidas desde el inicio de 2023.

¿Estamos viendo una repetición de la carnicería de la primavera de 2021 en BSC?

Crédito: Peckshield, Numen Cyber

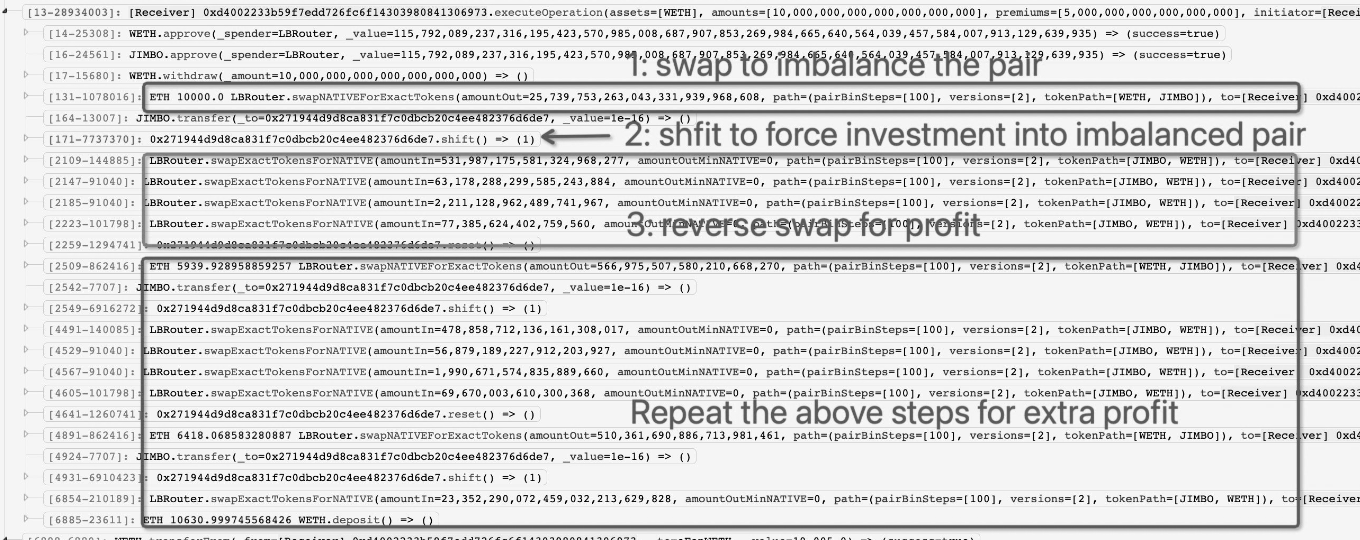

El hackeo fue debido a una falta de control de deslizamiento en la función shift() del contrato JimboController.

El atacante tomó un préstamo flash de 10k ETH y usó los fondos para comprar JIMBO, incrementando mucho el precio del token. Luego, al depositar algo del JIMBO sobrevalorado en el JimboController, un reequilibrio fue desencadenado a través de shift(), transfiriendo el WETH del contrato de vuelta al pool.

El atacante entonces pudo vender el JIMBO restante de nuevo al pool, drenando toda la liquidez WETH y desplomando el precio de JIMBO.

Dirección del atacante: 0x102be4bccc2696c35fd5f5bfe54c1dfba416a741

Ubicación de los fondos robados (ETH): 0x5f3591e2921d5c9291f5b224e909ab978a22ba7e

Transacción del ataque: 0x3c6e053f...

Más de 4000k ETH (~$7.5M) fueron transferidos de vuelta a Ethereum, donde permanecen en la dirección mencionada arriba.

Jimbo ha contactado al hacker en la cadena, ofreciendo un 10% de recompensa por la devolución de los fondos.

Parecen confiados en obtener un resultado, intentando presionar al atacante para que responda con un ultimátum:

Ya estamos trabajando con varios investigadores de seguridad y analistas en cadena que ayudaron tanto con los exploits de Euler Finance como de Sentiment.

Comenzaremos a trabajar con agencias de aplicación de la ley mañana antes de las 4 p.m. UTC si esto no se resuelve para entonces.

Pero a menos que el atacante responda, parece que Jimbo está atrapado en el limbo.

¿Veremos una v3?

REKT sirve como plataforma pública para autores anónimos, nos deslindamos de la responsabilidad por las opiniones y contenidos alojados en REKT.

dona (ETH / ERC20): 0x3C5c2F4bCeC51a36494682f91Dbc6cA7c63B514C

aviso legal:

REKT no es responsable ni culpable de ninguna manera por cualquier Contenido publicado en nuestro Sitio Web o en conexión con nuestros Servicios, sin importar si fueron publicados o causados por Autores ANÓN de nuestro Sitio Web, o por REKT. Aunque determinamos reglas para la conducta y publicaciones de los Autores ANÓN, no controlamos y no somos responsables por cualquier contenido ofensivo, inapropiado, obsceno, ilegal o de cualquier forma objetable, que se pudiera encontrar en nuestro Sitio Web o Servicios. REKT no es responsable por la conducta, en línea o fuera de línea, de cualquier usuario de nuestro Sitio Web o Servicios.

te podría gustar...

Gamma Strategies - REKT

Gamma Strategies, un protocolo de gestión de liquidez concentrada basado en Arbitrum, fue explotado por al menos $4.5M, hoy mismo. Recientemente nos preguntamos, "¿Podemos hacerlo mejor este año?". Hasta ahora, no parece que vaya bien.

Swaprum - REKT

Swaprum, un DEX implementado en Arbitrum, hizo un rugpull con $3M el jueves. Certik, el auditor del proyecto, ha actualizado la puntuación de seguridad de Swaprum a "Exit Scam". ¿Demasiado poco y demasiado tarde?

dForce Network - REKT

dForce Network recibió un golpe por $3.65M tanto en Arbitrum como en Optimism. Este ataque en dos frentes hizó un exploit de una vulnerabilidad de reentrancy común. ¿Cuánto más se perderá debido a este error?