Super Sushi Samurai - REKT

Mientras estabas jugando con tu comida, alguien te robó el almuerzo.

El juego basado en L2, Super Sushi Samurai, sufrió un drenaje de $4.8 millones en la LP debido a una explotación de errores en el contrato poco después de su lanzamiento, y el precio cayó un 99.9%.

Spreek dio la alarma alrededor de las 14:00 UTC y el equipo de Super Sushi Samurai respondió en cuestión de minutos, diciendo que estaban pausando las transferencias de tokens e investigando.

Media hora después de ser rebanados y picados, el equipo de Super Sushi Samurai comentó más sobre la explotación:

Hemos sido explotados, está relacionado con el mint. Seguimos investigando el código. Se mintearon tokens y se vendieron en la LP.

Gamma Strategies fue golpeado con una explotación de mint similar a principios de este año, resultando en una pérdida similar en Arbitrum.

El código de Super Sushi Samurai fue auditado, pero no logró identificar la explotación de mint infinito.

¿Algunos de estos protocolos y firmas de auditoría alguna vez lo harán bien o seguirán dejando caer la pelota?

La LP de Super Sushi Samurai fue drenada debido a un error crítico en el contrato de token que permitía a los usuarios duplicar su saldo de tokens simplemente transfiriendo todo el saldo a su propia dirección.

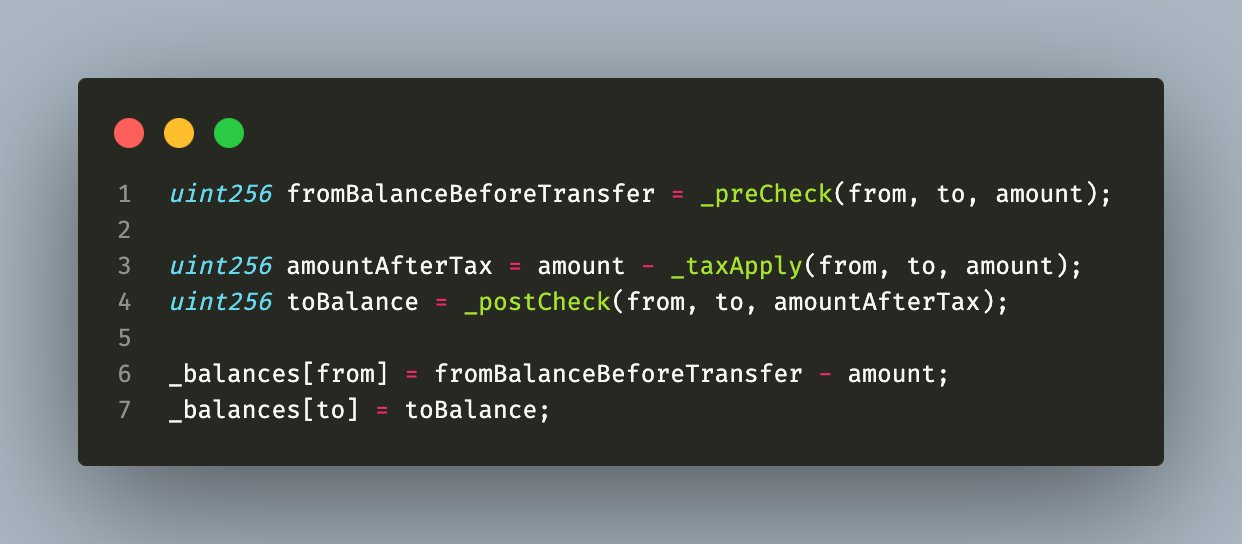

El problema se originó por un descuido de codificación en la función de transferencia del contrato. Cuando se transfieren tokens, el contrato resta la cantidad del saldo del remitente antes de añadirla al saldo del destinatario. Sin embargo, si el remitente y el destinatario son la misma dirección, el contrato no tiene en cuenta la cantidad deducida, haciendo que el saldo se duplique en lugar de permanecer sin cambios.

Esta laguna explotable permitió al atacante duplicar repetidamente su saldo y finalmente vender las tenencias artificialmente infladas, lo que resultó en una pérdida de $4.8 millones para el proyecto.

Solo le tomó al atacante alrededor de una hora convertir $35 en $4.6 millones. Bastante beneficio, ¿no?

Dirección del atacante: 0x6a89a8c67b5066d59bf4d81d59f70c3976facd0a

Transacción de ataque 1: 0x80012bf784b83baaf28f5549a9f233cae5f70be7afcd8f594dc757d431ed93c4

Transacción de ataque 2: 0x62e6b906bb5aafdc57c72cd13e20a18d2de3a4a757cd2f24fde6003ce5c9f2c6

Transacción de ataque 3: 0xac3400e3d536ac23c10fdd2c06e1faf8d5de5b797df8433e9b5ab74b102a4e35

Sin embargo, los fondos podrían no estar totalmente perdidos. La persona que los drenó envió un mensaje diciendo que fue un rescate hacker de sombrero blanco. Proporcionó detalles para contactarlos y dijo que los usuarios deberían ser reembolsados. El proyecto dijo que se había puesto en contacto con el explotador.

Verichains fue responsable de la auditoría y no detectó la explotación. Permitieron que el contrato se pusiera en marcha con una explotación de mint infinito.

Otra auditoría, otra explotación. ¿No es hora de empezar a auditar a las firmas de auditoría?

El incidente plantea preocupaciones sobre la efectividad de las prácticas actuales de auditoría, dado que el contrato fue auditado por Verichains pero aún así se puso en marcha con una explotación de mint infinito.

Este evento es un recordatorio tanto para proyectos como usuarios de mantener la vigilancia y asegurar que se cumplan los más altos estándares de seguridad.

Los esfuerzos colaborativos deben centrarse en mejorar los estándares de desarrollo de contratos inteligentes y establecer mejores prácticas en toda la industria.

Puede ser el momento de que la industria considere requisitos de auditoría más estrictos y establezca mejores mecanismos para identificar y abordar las vulnerabilidades en los contratos inteligentes.

Al trabajar juntos para desarrollar medidas de seguridad más sólidas y promover la transparencia en el proceso de auditoría, la comunidad crypto puede fomentar un entorno en el que los usuarios se sientan seguros con la seguridad de sus inversiones.

Además, el incidente de Super Sushi Samurai debería servir como catalizador para reevaluar las relaciones entre proyectos y firmas de auditoría.

Si bien el resultado del incidente de Super Sushi Samurai sigue siendo incierto, con el explotador afirmando ser un hacker de sombrero blanco y ofreciéndose a reembolsar a los usuarios afectados, ofrece una oportunidad para reevaluar y mejorar el panorama general de seguridad.

REKT sirve como plataforma pública para autores anónimos, nos deslindamos de la responsabilidad por las opiniones y contenidos alojados en REKT.

dona (ETH / ERC20): 0x3C5c2F4bCeC51a36494682f91Dbc6cA7c63B514C

aviso legal:

REKT no es responsable ni culpable de ninguna manera por cualquier Contenido publicado en nuestro Sitio Web o en conexión con nuestros Servicios, sin importar si fueron publicados o causados por Autores ANÓN de nuestro Sitio Web, o por REKT. Aunque determinamos reglas para la conducta y publicaciones de los Autores ANÓN, no controlamos y no somos responsables por cualquier contenido ofensivo, inapropiado, obsceno, ilegal o de cualquier forma objetable, que se pudiera encontrar en nuestro Sitio Web o Servicios. REKT no es responsable por la conducta, en línea o fuera de línea, de cualquier usuario de nuestro Sitio Web o Servicios.

te podría gustar...

Sonne Finance - Rekt

La alarma ha sonado en Sonne Finance, ya que un ataque de flash loan de $20 millones resuena en todo el criptomundo, entonando una melodía sombría que advierte sobre los peligros que acechan en las sombras de DeFi.

Pike Finance - Rekt

Pike Finance nada en aguas turbulentas, una vulnerabilidad de almacenamiento hace que los hackers consigan más de 1,9 millones de dólares en múltiples ataques.

Munchables - REKT

El proyecto Munchables, galardonado en Blast L2 Big Bang, fue explotado por $62.5M por un desarrollador renegado. Los fondos fueron recuperados del desarrollador en unas pocas horas en un día lleno de emociones.